Héberger son serveur Asterisk sur un cloud public, ou d'une façon générale rendre son serveur Asterisk accessible sur Internet peut être une nécessité ou une facilité d'usage, mais cela implique de le sécuriser avec la plus grande précaution afin d'éviter les mauvaises surprises...

Bonne nouvelle, il est possible de se protéger très facilement en adoptant une démarche pragmatique, en réalisant une simple configuration d'Asterisk et en adoptant les outils fail2ban et iptables.

Cet article est dédié à la sécurisation d'un serveur Asterisk.

Cet article n'est pas un tuto détaillé sur la configuration du logiciel Asterisk.

fail2ban & iptables, qu'est-ce que c'est ?

iptables est un outil accessible en ligne de commande sur n'importe quel serveur GNU/Linux permettant de configurer des règles de filtrage des flux réseaux entrants et sortants d'un serveur. C'est un véritable pare-feu intégré à la machine.

Pour être tout à fait précis, iptables est une interface utilisateur au framework Netfilter qui implémente un pare-feu au sein du noyau Linux.

fail2ban est un outil d'analyse de journaux (log) dont l'objectif premier est de détecter des tentatives d'intrusions ou de connexions infructueuses sur un service et de bannir les adresses IP à l'origine de ces tentatives d'intrusion.

Le trio d'une configuration d'Asterisk pragmatique + fail2ban + iptables va nous permettre de nous mettre en sécurité contre la quasi-totalité des attaques que peut subir notre serveur Asterisk.

[1/4] Pour commencer : soyons pragmatiques

Pour sécuriser Asterisk, il est important d'adopter une approche logique et pragmatique. Pour cela, nous respecterons deux règles très simples :

- n'autoriser que ce qui est nécessaire. C'est-à-dire que l'on n'activera pas les services que l'on n'utilise pas d'une part, et que l'on appliquera des filtrages par adresse IP lorsque cela est possible d'autre part.

- ne pas utiliser un identifiant et/ou un mot de passe simple. Jamais. Il ne faut pas utiliser d'identifiant trivial comme : "100", "abc", "demo", "Pierre", "test", "temporaire", etc. Idem pour les mots de passe.

Filtrer l'authentification SIP par adresse IP

Dans la configuration de nos comptes SIP (fichier sip.conf et dérivés) il est possible de préciser l'adresse IP ou les adresses IP autorisées à s'enregistrer sur les comptes SIP de notre Asterisk.

Cette configuration se fait par compte SIP (ou trunk SIP). Elle permet donc d'être très souple.

Dans la configuration de chaque compte SIP, nous ajoutons les paramètres suivants :

deny=0.0.0.0/0.0.0.0

permit=33.12.13.14/255.255.255.255

La première ligne interdit toutes les adresses IP.

La second ligne autorise exclusivement l'adresse IP 33.12.13.14

Si nous devons autoriser plusieurs adresses IP ou plages d'adresses IP, nous pouvons ajouter autant de lignes permises que nécessaire. Exemple :

deny=0.0.0.0/0.0.0.0

permit=33.12.13.14/255.255.255.255

permit=33.22.23.24/255.255.255.255

Dans cet exemple, les adresses IP 33.12.13.14 et 33.22.23.24 seront autorisées.

Appliquer une sécurité de base sur notre configuration SIP

Il y a deux paramètres indispensables à faire figurer dans notre contexte general de notre configuration SIP :

[general]

...

allowguest=no

alwaysauthreject=yes

...

La signification de ces deux paramètres est la suivante :

- allowguest=no : bloque la possibilité de passer un appel sans être préalablement enregistré

- alwaysauthreject=yes : configure Asterisk pour qu'il renvoi le même message d'erreur générique lors d'une tentative de connexion erronée, que l'identifiant soit valide ou non

Utiliser un bon identifiant et un bon mot de passe

Un bon identifiant SIP est un identifiant faisant au moins 8 caractères. Plus il sera long, mieux ce sera. C'est un identifiant que vous n'avons pas à retenir.

Si l'utilisateur Pierre dispose d'un compte SIP dont l'identifiant est aB7ytWxEd, rien n'empêche qu'il soit joignable sur l'extension 100. Il faut bien distinguer l'identifiant SIP et le numéro ou l'extension d'appel.

Par exemple, pour faire correspondre l'extension 100 au compte SIP aB7ytWxEd, alors dans notre fichier de configuration extensions.conf nous aurons quelque chose comme cela :

; Appel vers l'extension 100

exten => 100,1,Dial(SIP/aB7ytWxEd,25,rtT)

same => n,Voicemail(100@mycontext,u)

same=> n,Hangup()

Bien évidemment, l'identifiant SIP et le mot de passe SIP doivent être différents. Nous recommandons d'utiliser des mots de passe composés d'au-moins 20 caractères.

[2/4] Bye-bye script-kiddies ou comment réduire le nombre d'attaques d'environ 99%

Pour réduire le nombre d'attaques d'au-moins 99%, une configuration très simple mais malheureusement trop rarement appliquée consiste à paramétrer le service Asterisk pour qu'il soit en écoute sur un autre port que le port SIP standard 5060.

Cette configuration n'est pas un élément de sécurité à proprement parler, et il ne faut pas considérer être en sécurité juste parce qu'on applique cette mesure, mais elle nous permettra d'échapper à l'immense majorité des script-kiddies qui scannent le port 5060 des serveurs.

Pour modifier le port SIP d'écoute d'Asterisk, ouvrir le fichier /etc/asterisk/sip.conf et dans la section [general] ajouter ou modifier la valeur de l'option bindport :

[general]

bindport=5872

Dans l'exemple ci-dessus, nous avons configuré notre serveur Asterisk pour que son port SIP d'écoute soit le 5872. Vous pouvez choisir une autre valeur (en fait, nous vous encourageons à choisir une autre valeur).

L'ensemble des configurations réalisées jusqu'à présent permet de réduire la surface d'attaque. Nous allons maintenant voir comment filtrer et sécuriser les services restant actifs.

Nous insistons sur le fait que d'après nos statistiques internes, simplement en changeant le port SIP d'écoute d'Asterisk, on peut passer de plusieurs dizaines de tentatives d'intrusions par force brute par jour à un chiffre compris entre zéro et dix par an.

Ceci étant, il ne faut pas croire que cette configuration soit suffisante pour sécuriser un serveur Asterisk.

[3/4] Configurer fail2ban pour Asterisk

fail2ban est inclus dans toutes les distributions GNU/Linux. Pour l'installer :

Debian/Ubuntu/Mint : apt-get install fail2ban

CentOS/RedHat : yum install fail2ban (s'il ne trouve pas le paquet fail2ban, le faire précéder d'un yum install epel-release)

Dès que fail2ban est installé, il est immédiatement opérationnel pour le port SSH. Nous allons le configurer pour Asterisk.

3.1 - Créons un fichier de log Asterisk pour fail2ban

Dans son mode de fonctionnement, fail2ban lit un fichier de log pour y repérer les tentatives d'intrusions. Nous allons créer un fichier de log Asterisk spécifique pour fail2ban.

Commençons par ouvrir avec notre éditeur de texte préféré le fichier de configuration des logs d'Asterisk /etc/asterisk/logger.conf pour y ajouter la ligne suivante en fin de fichier :

fail2ban => notice,security

On recharge la configuration de journalisation d'Asterisk, en saisissant la commande suivante :

myserver# asterisk -rx 'logger reload'

Cette action a permis la création d'un fichier de log spécifique se situant à l'emplacement /var/log/asterisk/fail2ban (sauf si vous avez modifié le répertoire par défaut de stockage des logs d'Asterisk, bien-sûr) qui contiendra uniquement les informations de type "notice" et "security".

Nous allons maintenant configurer fail2ban pour Asterisk.

3.2 - Créons un "jail" pour Asterisk

Créons un fichier du nom de notre choix dans le répertoire /etc/fail2ban/jail.d/. Dans notre exemple, nous nommerons ce fichier provya.conf ; et ajoutons le code suivant dans le fichier :

[asterisk-provya]

enabled = true

ignoreip = 127.0.0.1 1.2.3.4

filter = asterisk

action = iptables-allports[name=asterisk, protocol=all]

logpath = /var/log/asterisk/fail2ban

findtime = 10m

maxretry = 3

bantime = 360m

Détaillons ligne-par-ligne :

- [asterisk-provya] : nom de notre jail (prison)

- enabled = true : permet d'activer ce jail ; c'est-à-dire cette règle

- ignoreip = 127.0.0.1 1.2.3.4 : la liste des adresses IP sources qui ne doivent pas être prises en compte par fail2ban. Il s'agit généralement des adresses IP légitimes comme l'adresse IP de notre connexion Internet ou d'un serveur VPN, par exemple. Il est recommandé de toujours laisser l'adresse 127.0.0.1. Chaque adresse IP doit être séparée par un simple espace.

- filter = asterisk : le nom du filtre qui contient l'expression régulière qu'utilisera fail2ban pour détecter les tentatives d'intrusion. Le filtre "asterisk" est un filtre déjà pré-existant avec fail2ban. Il est bien fait. Nous l'utilisons.

- action = iptables-allports[name=asterisk, protocol=all] : l'action qui sera exécutée par fail2ban lorsque les critères de déclenchement s'activeront. Dans le cas présent, nous indiquons à fail2ban d'utiliser l'action "iptables-allports" qui est une action pré-existante qui va créer une règle iptables de filtrage. La règle de filtrage iptables comportera le mot clef "asterisk" (ce qui nous permettra de la repérer facilement) et bloquera tous les ports de notre serveur pour l'adresse IP source incriminée (protocol=all).

- logpath = /var/log/asterisk/fail2ban : le nom du fichier de log que fail2ban devra lire pour détecter les tentatives d'intrusion. Il s'agit du fichier de log Asterisk que nous avons créé à l'étape précédente.

- findtime = 10m : la durée sur laquelle le nombre de tentatives de connexion va être prise en compte par fail2ban. Ici, 10 minutes.

- maxretry = 3 : le nombre de tentatives de connexions à partir de laquelle notre filtrage va se déclencher. Ici, 3 tentatives.

- bantime = 360m : la durée de bannissement. Ici, 360 minutes, soit 6 heures. Si vous souhaitez bannir une adresse IP plus d'une journée, il vous faudra personnaliser la valeur de "dbpurgeage" du fichier fail2ban.conf

Ainsi donc, dans cette configuration, nous bannissons pour 6 heures toute adresse IP ayant effectué 3 tentatives de connexions erronées sur notre serveur en moins de 10 minutes.

Attention : pensez à bien configurer le champ "ignoreip" si vous ne voulez pas vous retrouver coupé de votre serveur suite à une mauvaise manipulation... ;-)

3.3 - [Optionnel] Personnalisons le filtre pour Asterisk

Le filtre pour Asterisk fourni par défaut avec fail2ban est bien fait et il n'est pas forcément nécessaire de le changer.

Nous avons seulement déjà remarqué qu'une des règles du filtre peut avoir tendance à créer des faux-positifs. Il s'agit de la ligne :

^Call from '[^']*' \(<HOST>:\d+\) to extension '[^']*' rejected because extension not found in context

Le problème de cette règle est que si un utilisateur compose à 3 reprises en moins de 10 minutes un faux numéro (relativement peu probable, certes, mais cas déjà rencontré), alors son adresse IP va se faire bannir par fail2ban.

De plus, cette règle est inutile si vous avez défini le paramètre allowguest=no dans le fichier sip.conf comme indiqué en début d'article.

Nous commentons donc cette ligne en ajoutant un dièse (#) devant.

Il ne nous reste plus qu'à recharger fail2ban et le tour est joué !

systemctl reload fail2ban

3.4 - Les commandes utiles pour fail2ban

Quelques commandes utiles pour fail2ban :

- fail2ban-client status : liste tous les « jails » configurés

- fail2ban-client status asterisk-provya : affiche le statut du jail spécifié (ici, asterisk-provya) et précise le nombre d'adresses IP bannies

- systemctl restart fail2ban : redémarre le service fail2ban

- fail2ban-client set asterisk-provya banip 1.2.3.4 : permet de bannir manuellement l'adresse IP 1.2.3.4 dans le jail asterisk-provya

- fail2ban-client set asterisk-provya unbanip 1.2.3.4 : permet de dé-bannir manuellement une adresse IP qui a été précédemment bannie

- fail2ban-regex /var/log/asterisk/fail2ban /etc/fail2ban/filter.d/asterisk.conf : permet de tester le bon fonctionnement d'un filtre fail2ban sur un fichier de log

- fail2ban-client get dbpurgeage : affiche la durée maximum durant laquelle les adresses IP bannies seront conservées

- fail2ban-client get asterisk-provya bantime : affiche la durée de bannissement du jail indiqué

La configuration de fail2ban est terminée. Passons à la configuration du filtrage avec iptables.

[4/4] Configurer iptables pour Asterisk

Dernière étape dans notre stratégie de sécurisation de notre serveur Asterisk, la configuration des règles de filtrage des flux réseaux avec iptables.

La démarche va consister à définir le plus précisément possible la liste du trafic réseau que nous souhaitons autoriser, puis interdire le reste du trafic réseau.

Pour cela, nous devons définir quels services tournent sur notre serveur Asterisk et sur quels ports ces services sont joignables.

Par exemple :

- serveur Asterisk (SIP) : port UDP/5060 (ou celui que vous aurez configuré précédemment !)

- serveur Asterisk (flux audio RTP) : ports UDP/10.000-20.000

- serveur SSH : port TCP/22

- interface d'administration web (si installée) : port TCP/443

- ICMP (si l'on souhaite que son serveur réponde au ping) : icmp

Si l'on utilise une distribution Asterisk packagée (type Wazo, Xivo, Elastix, ...), il faut aussi prendre en compte les services spécifiques de ces distributions. Pour Wazo, la liste des flux réseaux est présentée dans la documentation en ligne.

Nous faisons le même travail pour les flux sortant du serveur ; c'est-à-dire les flux réseaux émis par le serveur.

Par exemple :

- mise à jour (HTTP/HTTPS) : ports TCP/80, TCP/443

- flux NTP : port UDP/123

- flux DNS : port UDP/53

- flux trunk SIP : port UDP/5060 (ou celui configuré par votre opérateur SIP)

- flux RTP : ports UDP/10.000-20.000

Par simplicité, il est possible de n'appliquer aucune restriction sur les flux sortants, et de ne filtrer que les flux entrants. C'est un choix à faire en terme de sécurité.

Nous devons ensuite définir pour chacun de ces services, dans la mesure du possible, quelles adresses IP sont autorisées à joindre les services hébergés sur le serveur Asterisk (trafic entrant) et quelles adresses IP sont autorisées à être contactées par le serveur Asterisk (trafic sortant).

Cette étape est importante. Si les adresses IP sources sont connues, il n'y a aucune raison de laisser le serveur Asterisk joignable sans aucune restriction par adresse IP source. C'est la base de la sécurisation du serveur. Et cela évite de se reposer uniquement sur fail2ban pour filtrer les tentatives de connexions mal-intentionnées. Les rôles d'iptables et fail2ban sont complémentaires.

Pour l'exemple d'implémentation de nos règles de filtrage, nous partirons sur le cas suivant :

- Nous autorisons l'accès aux services d'administration du serveur (SSH et HTTPS, par exemple) uniquement pour l'adresse IP de la connexion Internet de notre entreprise : 188.10.11.12

- Nous n'appliquons pas de filtrage par adresse IP pour les services Asterisk (SIP & RTP) afin de permettre l'accès par les utilisateurs nomades

- Nous autorisons la plage d'adresses IP utilisées par notre opérateur SIP : 51.5.6.0/24

Ce qui nous donnera en terme de filtrage des flux entrants les règles suivantes :

iptables -A INPUT -s 51.5.6.0/24 -p udp -m udp --dport 5060 -m comment --comment "Opérateur SIP - flux SIP" -j ACCEPT

iptables -A INPUT -s 51.5.6.0/24 -p udp -m udp --dport 10000:20000 -m comment --comment "Opérateur SIP - flux RTP" -j ACCEPT

iptables -A INPUT -s 188.10.11.12/24 -p tcp -m tcp --dport 443 -m comment --comment "Administration - IP du bureau" -j ACCEPT

iptables -A INPUT -s 188.10.11.12/24 -p tcp -m tcp --dport 22 -m comment --comment "Administration - IP du bureau" -j ACCEPT

iptables -A INPUT -m comment --comment "filtrage fail2ban" -j asterisk-provya

iptables -A INPUT -p udp -m udp --dport 5060 -m comment --comment "Flux SIP Open" -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 10000:20000 -m comment --comment "Flux RTP Open" -j ACCEPT

iptables -A INPUT -p icmp -m comment --comment "si l'on souhaite autoriser les PING" -j ACCEPT

iptables -A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

iptables -A INPUT -m comment --comment "On bloque tout le reste" -j DROP

iptables -A asterisk-provya -j RETURN

Il faut bien évidemment adapter cet exemple à votre configuration réelle et aux services que vous souhaitez filtrer.

Et pour le filtrage des flux sortants :

iptables -A OUTPUT -d 51.5.6.0/24 -p udp -m udp --dport 5060 -m comment --comment "Opérateur SIP - flux SIP" -j ACCEPT

iptables -A OUTPUT -d 51.5.6.0/24 -p udp -m udp --dport 10000:20000 -m comment --comment "Opérateur SIP - flux RTP" -j ACCEPT

iptables -A OUTPUT -p udp -m udp --dport 10000:20000 -m comment --comment "Flux RTP Open" -j ACCEPT

iptables -A OUTPUT -p udp -m tcp --dport 80,443 -m comment --comment "Flux HTTP/HTTPS" -j ACCEPT

iptables -A OUTPUT -p udp -m udp --dport 123 -m comment --comment "Flux NTP" -j ACCEPT

iptables -A OUTPUT -d 9.9.9.9/32 -p udp -m udp --dport 53 -m comment --comment "Flux DNS vers Quad9" -j ACCEPT

iptables -A OUTPUT -p icmp -m comment --comment "si l'on souhaite autoriser les PING" -j ACCEPT

iptables -A OUTPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

iptables -A OUTPUT -m comment --comment "On bloque tout le reste" -j DROP

Encore une fois, il faut bien évidemment adapter cet exemple à votre configuration réelle et aux flux que vous souhaitez filtrer.

Commandes utiles pour iptables[/u]

Quelques commandes utiles pour iptables :

- [b]iptables -L -n : liste toutes les règles iptables (l'option -n permet l'affichage des adresse IP au format numérique)

- iptables -L --line-numbers : affiche le numéro de ligne de chaque règle

- iptables -D OUTPUT 2 : supprime la règle numéro 2 de la chaîne OUTPUT

- iptables-save > provya.txt : fait une sauvegarde des règles iptables vers le fichier provya.txt

- iptables-restore < provya.txt : restaure les règles contenues dans le fichier provya.txt

Vous avez toutes les armes en main pour sécuriser correctement et efficacement votre serveur Asterisk.

Il faut bien évidemment adapter ces recommandations à votre usage, à votre besoin et à la localisation du serveur Asterisk (hébergement public type Cloud, hébergement privé derrière un firewall, etc.).

D'une façon générale, au plus vous serez précis dans vos règles de filtrage et mieux ce sera.

Enfin, il faut aussi rester pragmatique et implémenter la solution correspondant aux besoins réels avec les contraintes associées sans chercher à faire trop, ni tomber dans la fainéantise du pas-assez. Bref, à vous de trouver le juste équilibre ! ;-)

Pour aller plus loin

fail2ban est-ce vraiment utile ? Partage d'expérience

[Asterisk] Les commandes utiles pour Asterisk

[Asterisk] Connaître son nombre d'appels simultanés

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : asterisklinuxsécurité

Tags de l'article : asterisklinuxsécurité

Des difficultés pour comprendre pourquoi sur votre pfSense telle ou telle règle de filtrage ne fonctionne pas comme prévu ?

Alors, cet article est fait pour vous ! ;-)

En nous inspirant de la page Firewall Rule Troubleshooting (en anglais) issue de la documentation officielle de pfSense, nous proposons ici un guide rapide et en français sur la méthodologie à suivre pour le dépannage des règles de filtrage de pfSense.

Activer et vérifier les logs !

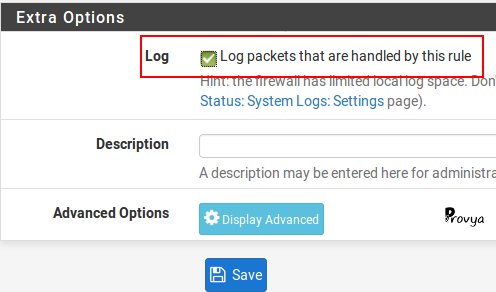

La première chose à faire est d'activer la journalisation (log) sur la ou les les règle(s) posant problème. Pour cela, éditez votre règle de filtrage et dans la partie "Extra Options" cochez la case Log packets that are handled by this rule.

Pensez à sauvegarder, puis à appliquer le changement.

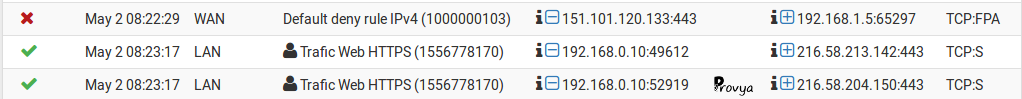

Pour visualiser les logs, se rendre dans le menu Status > System Logs, puis cliquez sur l'onglet Firewall.

Vous visualiserez tous les paquets correspondants à une règle de firewall pour laquelle la journalisation est activée, ainsi que les paquets bloqués par défaut par pfSense (car ils ne correspondaient à aucune règle d'autorisation de trafic).

Exemple :

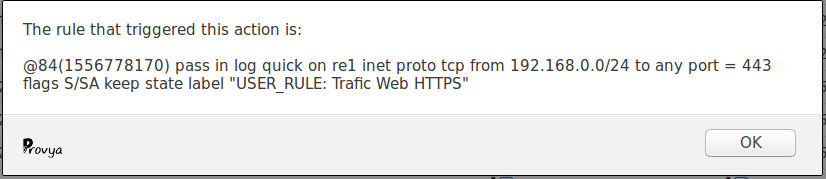

Si vous cliquez sur l'icône d'action (  ou

ou  ) tout à gauche de la ligne, cela affichera un popup vous indiquant quelle règle a autorisé ou interdit ce paquet.

) tout à gauche de la ligne, cela affichera un popup vous indiquant quelle règle a autorisé ou interdit ce paquet.

Exemple :

Sur cette capture d'écran, on peut voir que c'est une règle présente sur l'interface re1 qui autorise le trafic TCP depuis le réseau 192.168.0.0/24 vers n'importe quelle destination sur le port 443 et que la description associée à cette règle est "Trafic Web HTTPS".

S'assurer que la règle est configurée sur la bonne interface

Pour choisir l'interface sur laquelle configurer une règle de filtrage, il faut raisonner du point de vue du firewall et comprendre qu'il applique ses règles de filtrage sur l'interface sur laquelle il reçoit les paquets.

Par exemple, pour configurer un filtrage d'un flux réseau provenant du LAN et à destination du WAN, alors le firewall va recevoir les paquets réseaux sur son interface LAN ; c'est donc sur l'interface LAN qu'il faut configurer le filtrage voulu.

Pour filtrer les flux réseaux en provenance d'Internet et à destination de votre LAN, alors le firewall va recevoir les paquets réseaux sur son interface WAN ; c'est donc sur l'interface WAN qu'il faut configurer le filtrage voulu.

Techniquement, pfSense réalise un filtrage de type ingress.

Vérifier l'ordre de ses règles

Les règles de filtrage sont appliquées dans un ordre bien précis. Les règles sont analysées les unes après les autres du haut vers le bas. La première règle qui correspond à tous les critères qui l'emporte : l'action associée est appliquée et les règles suivantes sont ignorées (sauf pour les règles "floating").

La vérification des règles de filtrage est réalisée dans l'ordre suivant :

- Règles "floating" : ce sont les règles analysées en premier ;

- Règles de groupe d'interfaces : second jeu de règles à être analysé. Cela comprend le groupe "IPsec" et "OpenVPN" ;

- Règles de l'interface : les règles configurées sur l'interface (LAN, WAN, OPT1, ...) ne sont analysées qu'en dernier.

Il est important d'avoir cet ordre en tête car si vous recherchez quelle règle va s'appliquer à quel trafic réseau, vous devrez suivre ce cheminement.

L'interface floating a un mode de fonctionnement particulier : l'analyse des règles suit le processus de la dernière règle qui correspond à tous les critères l'emporte (alors que pour les groupes d'interfaces et pour les interfaces, c'est le fonctionnement inverse : la première règle qui correspond à tous les critères l'emporte).

Pour avoir un mode de fonctionnement suivant la logique de la première règle correspondant à tous les critères qui l'emporte sur l'interface floating, il est nécessaire de cocher la case "Quick" des règles concernées.

Enfin, pour être exhaustif, l'ordre de traitement complet (mais simplifié) des paquets réseau par pfSense est le suivant :

- règles d'Outbound NAT

- règles de translation de ports (Port Forwards)

- règles de NAT pour le load-balancing

- règles reçues dynamiquement par les clients OpenVPN et par RADIUS pour IPsec

- règles automatiques internes (obtenues par diverses sources comme snort, DHCP, ...)

- règles définies par l'utilisateur (sur l'interface floating, sur les interfaces de groupes et pour chaque interface)

- règles automatiques pour les VPN

Vérifier le protocole

Dans la configuration des règles de filtrage, il faut définir le protocole de transport utilisé. Il s'agit généralement de TCP, UDP ou ICMP.

Vous pouvez rencontrer d'autres protocoles également si vous administrez des VPN ou avez une configuration pfSense en haute disponibilité.

Une erreur classique est de configurer une règle avec le protocole UDP à la place de TCP ou inversement.

Dans le doute, vous pouvez essayer de configurer votre règle avec la valeur TCP/UDP.

Translation de port & NAT

Lorsque l'on configure des règles de NAT entrant (port forward et 1:1 NAT), il faut se rappeler que le NAT s'applique avant les règles de filtrage. Ainsi, les règles de filtrage sont à appliquer sur les adresses IP privées de destination.

Port source et port destination

Quand vous configurez vos règles de filtrage, il faut garder en tête que généralement uniquement le port source ou le port destination doit être précisé, rarement les deux.

Dans la majorité des cas, le port source n'a pas d'intérêt.

Par exemple, pour configurer un accès SSH à un serveur, vous devrez uniquement préciser le port destination : 22 / TCP. Le port source du client sera aléatoire.

Penser à réinitialiser la table d'état si nécessaire

Si une nouvelle règle bloquant du trafic vient tout juste d'être créée, il est possible qu'un état existant dans la table d'état permette toujours au trafic de passer.

Pour être certain d'éliminer cette hypothèse, il faut réinitialiser la table d'état depuis le menu Diagnostics > States, onglet Reset States.

Dans la même logique, il est important de procéder à une réinitialisation de la table d'état lorsque l'on configure des règles de priorisation de trafic. Voir à ce sujet notre article dédié : [pfSense] Configurer la priorisation de trafic avec CBQ.

Trafic ne pouvant pas être filtré

Le trafic réseau entre deux équipements se trouvant sur le même réseau (sur le LAN, par exemple) ne pourra pas être filtré par le firewall car le trafic entre ces deux équipements ne passera jamais par le firewall. Ce trafic est transmis directement d'un équipement à l'autre par le switch.

Si vous avez besoin de mettre en place du filtrage entre deux équipements se trouvant sur votre réseau local, alors vous devrez créer 2 réseaux locaux distincts (soit physiquement, soit logiquement par la mise en place de VLAN). Ce sera souvent le cas pour séparer son réseau de téléphonie sur IP du reste de son réseau local ou encore pour isoler des serveurs du reste du LAN (en créant une DMZ, par exemple).

Règle "pass" automatiquement associée au Port Forward

Par défaut, lorsque l'on crée une règle de translation de port (Port Forward), pfSense propose de créer une règle d'autorisation du trafic. Cela va entrainer un bypass des autres règles de filtrage.

D'une façon générale, nous déconseillons de laisser cette option de création d'une règle automatique. Il vaut mieux la créer manuellement afin de bien comprendre comment et où la créer dans sa stratégie de filtrage complète.

Routage asymétrique

Dernier cas que nous souhaitions aborder : le routage asymétrique. Le routage asymétrique se produit dans le cas où le chemin aller est différent du chemin retour (ex : aller via A > B > C ; puis retour via C > D > A).

Ce cas peut se repérer à travers la présence de trafic comme TCP:A, TCP:SA, ou TCP:RA qui se retrouve bloqué dans les logs.

Si vous rencontrez un problème de routage asymétrique avec votre pfSense, nous vous recommandons la lecture de la documentation officielle sur le sujet : Troubleshooting Blocked Log Entries due to Asymmetric Routing.

Vous avez maintenant toutes les armes en main pour faire un troubleshooting efficace de vos règles de filtrage !

Pour aller plus loin

Best practices / Recommandations pour la configuration de votre firewall

[pfSense] Configurer un cluster de 2 pfSense redondants (failover)

[pfSense] Configurer ses VLAN

[pfSense] Comprendre la gestion des interfaces réseaux

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : debugpfSense

Tags de l'article : debugpfSense

English version: [pfSense] Secure remote access for your home-office workers with OpenVPN.

Il est de plus en plus souvent nécessaire de pouvoir offrir des solutions d'accès distants à ses utilisateurs nomades.

Ces accès se doivent d'être sécurisés et fiables.

Bonne nouvelle, pfSense et OpenVPN forment la solution idéale pour ce besoin ! :-)

OpenVPN = la solution idéale pour les utilisateurs nomades

OpenVPN est une solution facile à mettre en œuvre et efficace pour les utilisateurs nomades.

OpenVPN propose des clients pour tout type de plate-forme (Windows, MAC, Android, iOS) :

De plus, pfSense propose un mode d'export des configurations des clients pour encore plus de facilité.

À noter :

Cet article ne traite pas de la configuration d'OpenVPN serveur en mode site-à-site (clé partagée ou X.509).

Cet article traite uniquement de l'accès nomade. Nous ne rentrerons pas dans les détails de configuration d'OpenVPN côté serveur pfSense. Nous nous concentrons sur les spécificités de l'accès nomade.

Il existe plusieurs articles dédiés à la configuration d'OpenVPN en environnement pfSense : [pfSense] Monter un accès OpenVPN site-à-site.

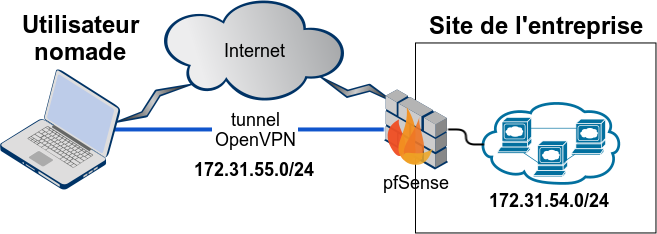

Principe de fonctionnement

Le but est d'offrir une solution de VPN pour les utilisateurs nomades leur permettant de disposer d'un accès sécurisé au réseau local de l'entreprise.

Ces utilisateurs peuvent utiliser un ordinateur ou un smartphone pour se connecter.

Dans tous les cas, ils utiliseront un client OpenVPN.

Dans notre exemple de mise en application, nous partirons sur l'infrastructure suivante :

- le sous-réseau LAN est 172.31.54.0/24

- le sous-réseau OpenVPN est 172.31.55.0/24

Pour l'identification et l'authentification des utilisateurs, nous utiliserons un certificat couplé à un login et un mot de passe.

Le certificat sera commun pour tous les utilisateurs. Le login et le mot de passe seront privatifs.

Passons maintenant à la configuration !

Configuration du serveur OpenVPN

Côté serveur OpenVPN, nous devons créer les éléments suivants :

- une autorité de certification, sauf si nous en disposons déjà d'une

- un certificat serveur

- un certificat client

- les accès utilisateurs (login et mot de passe)

- le serveur OpenVPN en tant que tel

- les règles de firewall et de NAT idoines

- la configuration des clients nomades

1. Création d'une autorité de certification

Cette étape n'est nécessaire que si nous ne disposons pas déjà d'une autorité de certification existante.

Si nous en avons déjà créé une lors de la mise en place d'une connexion VPN site-à-site ([pfSense] La gestion des certificats pour les connexions OpenVPN), nous pouvons réutiliser celle-ci plutôt que d'en recréer une nouvelle.

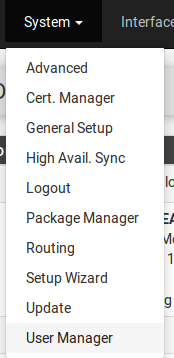

Autrement, nous nous rendons dans le menu System > Cert Manager :

Dans l'onglet "CAs" (l'onglet par défaut), nous cliquons sur l'icône "+ Add" se trouvant en bas à droite de la liste des CAs existants.

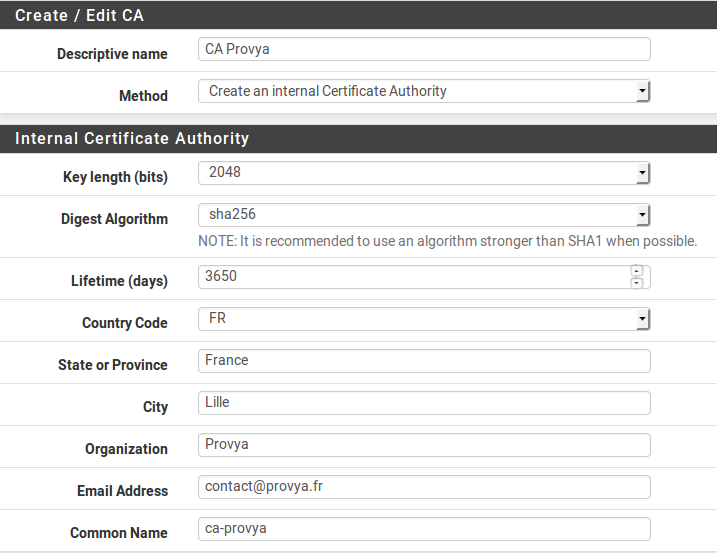

Les champs à renseigner sont les suivants :

- Descriptive name : le nom que l'on souhaite donner à notre autorité de certification

- Method : 3 méthodes sont possibles :

- Import an existing Certificate Authority : permet d'importer le certificat (clé publique + clé privée) d'une autorité de certification existante

- Create an internal Certificate Authority : permet de créer une nouvelle autorité de certification

- Create an intermediate Certificate Authority : permet de créer une autorité de certification intermédiaire. Cette autorité de certification intermédiaire doit être rattachée à une autorité de certification existante

Dans notre cas, nous créons une nouvelle autorité de certification (Create an internal Certificate Authority).

- Key length : la longueur de la clé de chiffrement du certificat. Plus elle est longue, plus elle sera sécurisée (mais plus la charge CPU sera grande également...). Nous gardons la valeur par défaut : 2048

- Digest Algorithm : la fonction de hachage qui sera utilisée. Nous gardons la valeur par défaut : SHA256

- Lifetime : la durée de vie de l'autorité de certification. Si nous n'avons pas de raison de réduire sa durée de vie, nous laissons la valeur par défaut (3650 jours, soit 10 ans)

- Country Code : le code ISO du pays. Dans notre cas : FR

Les autres champs sont principalement cosmétiques et doivent permettre d'identifier l'organisation. Le seul élément important est le "Common name" dans lequel il ne doit pas y avoir d'espace et qui doit être unique.

Exemple de résultat obtenu :

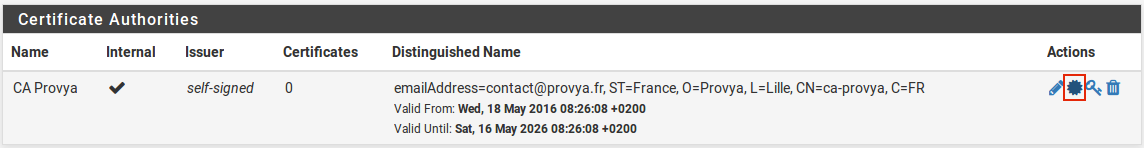

Notre autorité de certification est créée.

Nous devons exporter la clé publique du certificat. Pour cela, dans l'onglet "CAs" (l'onglet par défaut), nous cliquons sur l'icône "Export CA" de l'autorité de certification que nous avons créée précédemment :

2. Création d'un certificat serveur

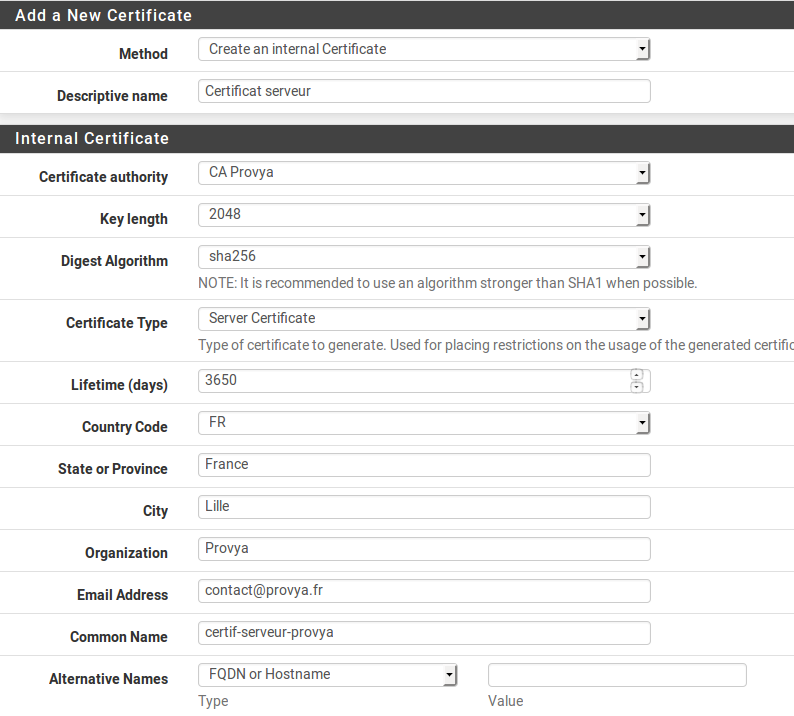

Nous restons dans le menu System > Cert Manager et basculons sur l'onglet "Certificates" (deuxième onglet).

Pour créer un nouveau certificat (client ou serveur), nous cliquons sur l'icône "+ Add" se trouvant en bas à droite de la liste des certificats existants.

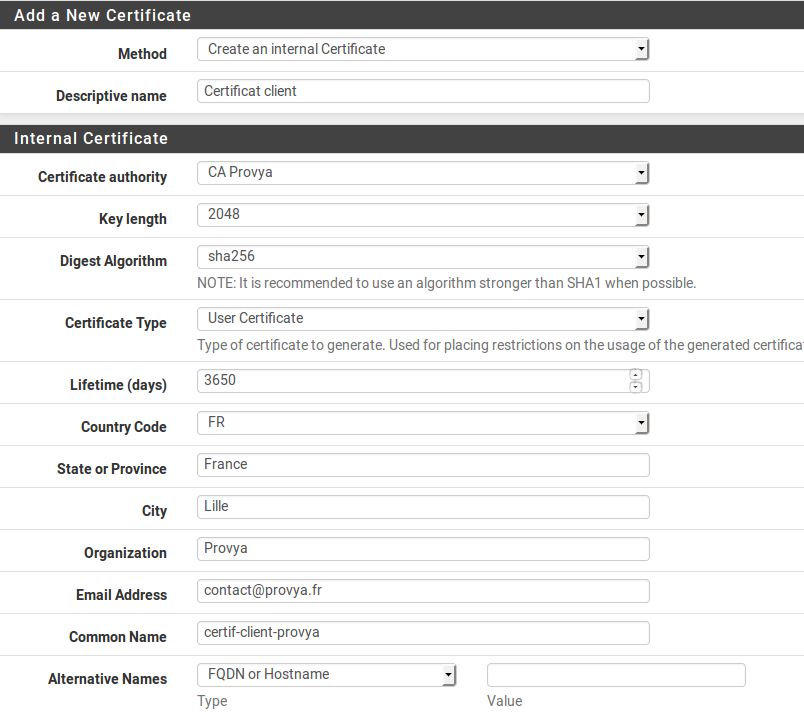

Les champs à renseigner sont les suivants :

- Method : 3 méthodes sont possibles :

- Import an existing Certificate : permet d'importer la clé publique et la clé privée d'un certificat existant

- Create an internal Certificate : permet de créer une nouveau certificat

- Create a certificate Signing Request : permet de créer un fichier de requête qui pourra être envoyé à un CA tiers pour être signé. Cela peut être utile pour obtenir un certificat d'un CA root de confiance.

Dans notre cas, nous créons un nouveau certificat (Create an internal Certificate).

- Descriptive name : le nom que l'on souhaite donner à notre certificat serveur

- Certificate authority : l'autorité de certification qui signera le certificat que nous sommes en train de créer. Dans notre cas, nous choisissons le CA que nous venons de créer, soit "CA Provya"

- Key length : la longueur de la clé de chiffrement du certificat. Plus elle est longue, plus elle sera sécurisée (mais plus la charge CPU sera grande également...). Nous gardons la valeur par défaut : 2048

- Digest Algorithm : la fonction de hachage qui sera utilisée. Nous gardons la valeur par défaut : SHA256

- Certificate Type : le type de certificat. Il existe 2 valeurs possibles :

- User Certificate : pour définir un certificat pour un client

- Server Certificate : pour définir un certificat pour un serveur

Dans notre cas, nous choisissons "Server Certificate".

- Lifetime : la durée de vie du certificat. Si nous n'avons pas de raison de réduire sa durée de vie, nous laissons la valeur par défaut (3650 jours, soit 10 ans)

Les autres champs sont principalement cosmétiques et doivent permettre d'identifier l'organisation émettrice du certificat. Par défaut, l'ensemble des champs sont pré-complétés avec les informations issues du CA. Le seul élément important est le "Common name" dans lequel il ne doit pas y avoir d'espace et qui doit rester unique

Exemple de résultat obtenu :

Notre certificat pour le serveur OpenVPN est créé.

3. Création d'un certificat client

Il nous reste à créer un certificat pour nos clients nomades.

Nous procédons exactement de la même manière que pour la création d'un certificat serveur. Le seul élément distinctif est le champ Certificate Type pour lequel nous choisissons "User Certificate".

Exemple de résultat obtenu :

Notre certificat pour les clients OpenVPN est créé.

Nous exportons la clé privée et la clé publique (qui nous sera nécessaire pour les clients nomades).

Pour cela, nous cliquons successivement sur les icônes "Export certificat" et "Export key" du certificat client que nous avons créé précédemment :

4. Création des utilisateurs

La création et la gestion des utilisateurs se passent dans le menu System > User Manager :

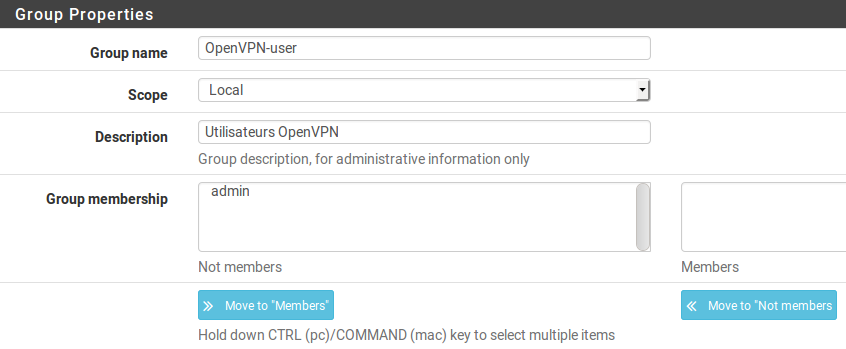

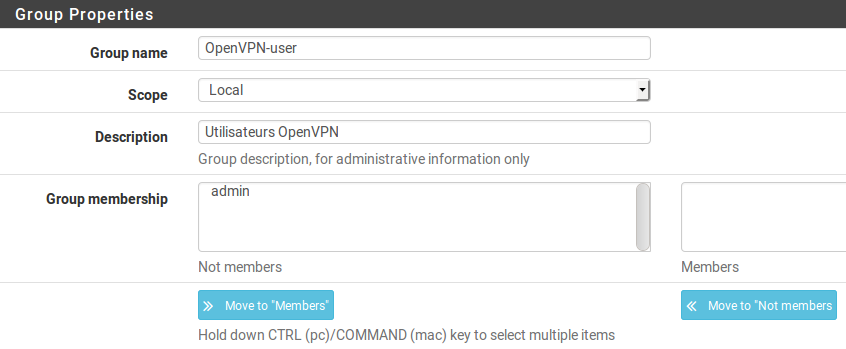

Nous commençons par créer un groupe : se rendre sur l'onglet "Groups", puis cliquer sur l'icône "+ Add" se trouvant en bas à droite de la liste des groupes.

Nous renseignons les champs comme suit :

- Group name : le nom du nouveau groupe. Ce nom ne doit pas contenir d'espace. Dans notre cas, nous indiquons "OpenVPN-user"

- Scope : la portée du groupe. Nous laissons la valeur par défaut "Local"

- Description : une description facultative

- Group Memberships la liste des membres du groupe. Dans notre cas, nous la laissons vide pour le moment

Exemple de résultat obtenu :

Si nous souhaitons assigner des privilèges aux membres du groupe, il faut l'éditer en cliquant sur l'icône en forme de crayon se trouvant à sa droite.

Dans notre cas, les utilisateurs n'ayant pas besoin de se connecter à pfSense, nous ne leur attribuons aucun droit particulier.

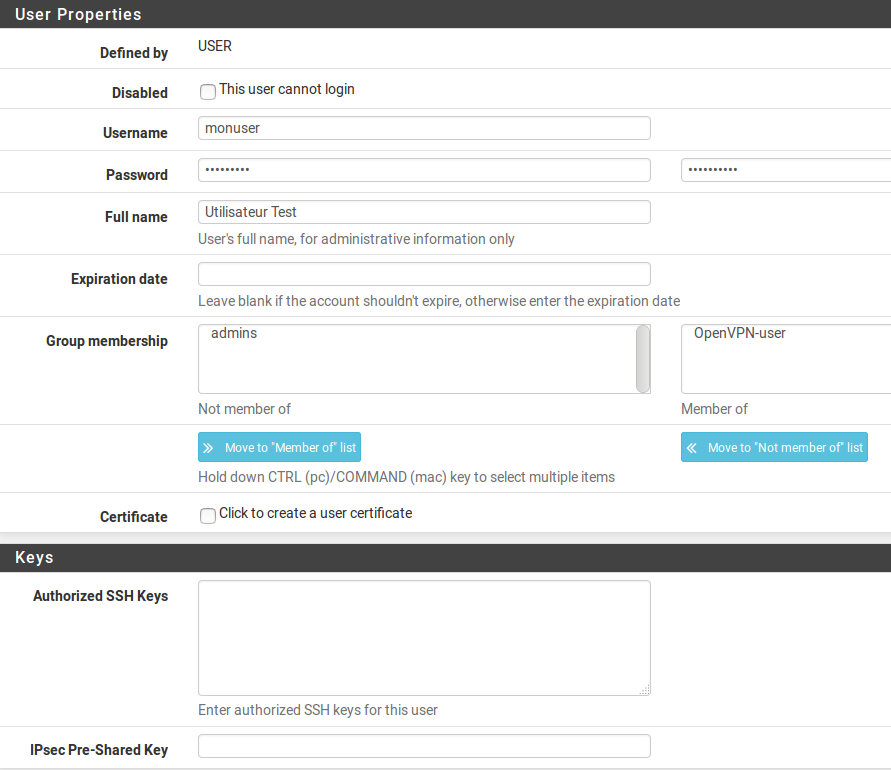

Nous nous rendons ensuite dans l'onglet "Users" pour créer notre premier utilisateur en remplissant les champs comme suit :

- Disabled : permet de désactiver un utilisateur sans le supprimer

- Username : le nom d'utilisateur (sans espace ni caractères spéciaux)

- Password : le mot de passe

- Full name : Le nom de l'utilisateur associé à ce compte

- Expiration date : La date d'expiration du compte. Elle doit être saisie au format américain, c'est-à-dire mm/jj/aaaa (mois/jour/année). Si ce champ est laissé vide, le compte n'expirera jamais.

- Group Memberships : c'est ici que nous définissons le groupe auquel nous rattachons l'utilisateur. Dans notre cas, nous choisirons "OpenVPN-user"

- Certificate : si l'on souhaite créer par la même occasion un certificat pour l'utilisateur (ce que nous ne ferons pas)

- Authorized keys : si l'on souhaite définir la clé autorisée pour la connexion de l'utilisateur (nous ne cochons pas cette case)

- IPsec Pre-Shared Key : utiliser pour les connexions en VPN IPsec ; ce qui n'est pas notre cas (nous laissons donc ce champ vide)

Exemple de résultat obtenu :

5. Création du serveur OpenVPN

Le détail de la configuration du serveur OpenVPN se trouve dans l'article dédié [pfSense] Monter un accès OpenVPN site-à-site.

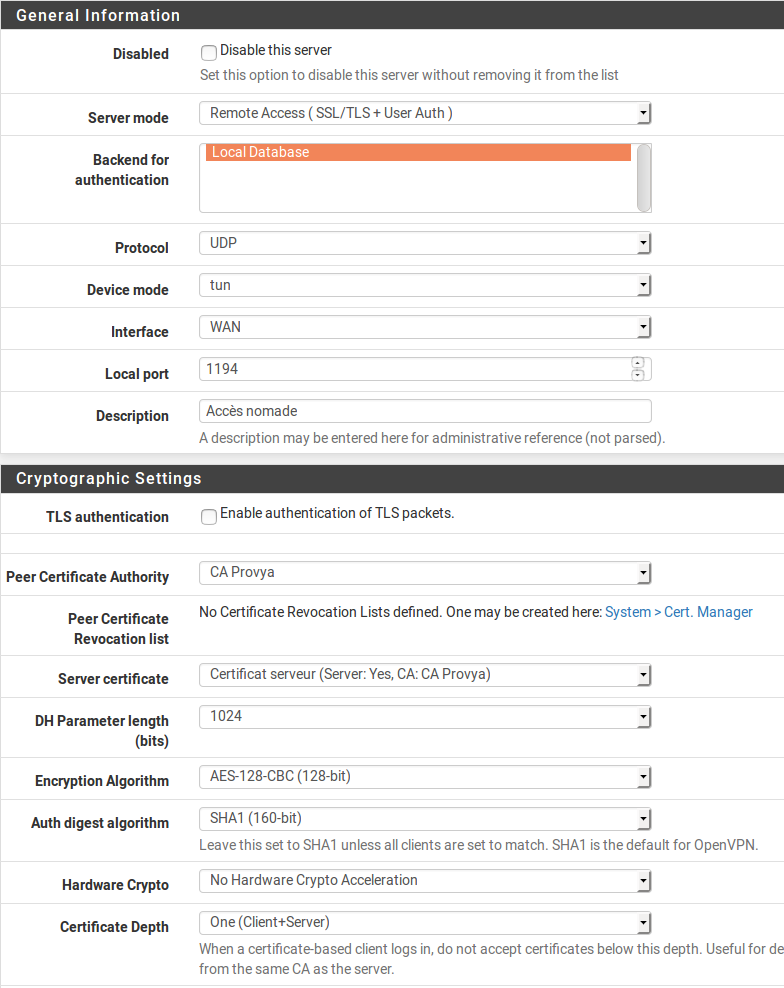

Les différences au moment de la configuration sont les suivantes :

- Server Mode : choisir "Remote Access (SSL/TLS + User Auth)"

- TLS Authentication : cocher la case "Enable authentication of TLS packets" pour davantage de sécurité. Nous ne conseillons pas de la cocher

- Peer Certificate Authority : choisir l'autorité de certification créée précédemment ("CA Provya (ca-provya)")

- Server Certificate : choisir le certificat serveur créé précédemment ("Certificat Serveur (certif-serveur-provya)")

- DH Parameters Length : nous laissons la valeur par défaut (1024 bits)

Exemple de résultat obtenu :

6. Configuration du firewall et du NAT

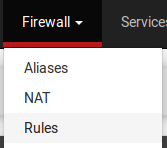

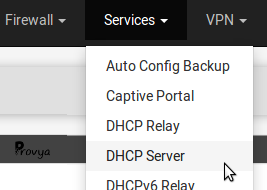

Se rendre dans Firewall > Rules :

Sur l'interface sur laquelle le serveur OpenVPN est en écoute ("WAN", très sûrement), créer une règle autorisant le trafic à atteindre l'adresse IP et le port du serveur OpenVPN.

- Interface : WAN

- Protocol : UDP

- Source : choisir "any"

- Destination : WAN address

- Destination port range : port choisi lors de la configuration du serveur OpenVPN (1194 dans notre exemple)

Exemple de résultat obtenu :

Si nous avons besoin de faire une redirection d'adresse (cas où le port public utilisé serait différent du port configuré pour le serveur OpenVPN), nous créons une règle de NAT dans Firewall > NAT.

Les éléments à renseigner sont :

- Interface : WAN

- Protocol : UDP

- Src. addr & Src. port : choisir "any"

- Dest. addr : l'adresse IP WAN

- Dest. ports : le port d'écoute du serveur OpenVPN

- NAT IP : l'adresse IP du pfSense sur l'interface WAN

- NAT Ports : le porte d'écoute du serveur OpenVPN (1194, dans notre exemple)

7. Configuration des clients nomades

Il ne reste plus qu'à mettre en route OpenVPN client sur les postes nomades.

Les clients Windows, Mac, Android ou iOS sont téléchargeables directement sur le site d'OpenVPN ou sur les stores associés : iPhone et Android.

3 fichiers nous serons nécessaires :

- la clé publique et la clé privée du certificat client créé précédemment

- un fichier de configuration d'OpenVPN à créer manuellement

La documentation d'OpenVPN fournit un fichier de configuration d'exemple. Il est reproduit ci-dessous.

Les éléments à configurer sont :

- remote my-server 1194 => à remplacer par l'adresse IP publique (ou le nom de domaine associé) et par le bon port d'écoute

- ca ca-provya.crt => la clé publique de l'autorité de certification

- cert provya-client.crt => la clé publique du certificat client

- key provya-client.key => la clé privée du certificat client

##############################################

# Sample client-side OpenVPN 2.0 config file #

# for connecting to multi-client server. #

# #

# This configuration can be used by multiple #

# clients, however each client should have #

# its own cert and key files. #

# #

# On Windows, you might want to rename this #

# file so it has a .ovpn extension #

##############################################

# Specify that we are a client and that we

# will be pulling certain config file directives

# from the server.

client

# Use the same setting as you are using on

# the server.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Windows needs the TAP-Windows adapter name

# from the Network Connections panel

# if you have more than one. On XP SP2,

# you may need to disable the firewall

# for the TAP adapter.

;dev-node MyTap

# Are we connecting to a TCP or

# UDP server? Use the same setting as

# on the server.

;proto tcp

proto udp

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote my-server 1194

# Choose a random host from the remote

# list for load-balancing. Otherwise

# try hosts in the order specified.

;remote-random

# Keep trying indefinitely to resolve the

# host name of the OpenVPN server. Very useful

# on machines which are not permanently connected

# to the internet such as laptops.

resolv-retry infinite

# Most clients don't need to bind to

# a specific local port number.

nobind

# Downgrade privileges after initialization (non-Windows only)

;user nobody

;group nobody

# Try to preserve some state across restarts.

persist-key

persist-tun

# If you are connecting through an

# HTTP proxy to reach the actual OpenVPN

# server, put the proxy server/IP and

# port number here. See the man page

# if your proxy server requires

# authentication.

;http-proxy-retry # retry on connection failures

;http-proxy [proxy server] [proxy port #]

# Wireless networks often produce a lot

# of duplicate packets. Set this flag

# to silence duplicate packet warnings.

;mute-replay-warnings

# SSL/TLS parms.

# See the server config file for more

# description. It's best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

ca ca-provya.crt

cert provya-client.crt

key provya-client.key

# Verify server certificate by checking

# that the certicate has the nsCertType

# field set to "server". This is an

# important precaution to protect against

# a potential attack discussed here:

# http://openvpn.net/howto.html#mitm

#

# To use this feature, you will need to generate

# your server certificates with the nsCertType

# field set to "server". The build-key-server

# script in the easy-rsa folder will do this.

;ns-cert-type server

# If a tls-auth key is used on the server

# then every client must also have the key.

;tls-auth ta.key 1

# Select a cryptographic cipher.

# If the cipher option is used on the server

# then you must also specify it here.

;cipher x

# Enable compression on the VPN link.

# Don't enable this unless it is also

# enabled in the server config file.

;comp-lzo

# Set log file verbosity.

verb 3

# Silence repeating messages

;mute 20

# Autentification par login et mot de passe

auth-user-pass

Le fichier de configuration d'OpenVPN et les clés publiques & privées sont à stocker dans un même répertoire.

La configuration est terminée.

pfSense propose également un outil d'export (ce qui évite de devoir créer un fichier .ovpn manuellement). Cet outil est accessible en installant le package "OpenVPN Client Export Utility".

Analyse et Debug

Pour voir si un client est connecté, ça se passe dans le menu "Status" > "OpenVPN".

Les logs de connexion sont eux accessibles dans "Status" > "System logs", puis onglet "OpenVPN".

Pour aller plus loin

[pfSense] Monter un accès OpenVPN site-à-site

[pfSense] Monter un VPN natté (Overlap network) avec OpenVPN

[pfSense] La gestion des certificats pour les connexions OpenVPN

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : openVPNpfSenseutilisateurs nomadesVPN nomade

Tags de l'article : openVPNpfSenseutilisateurs nomadesVPN nomade

Le nouveau service DNS de Cloudfare a suscité beaucoup d'attention et de commentaires.

En nous inspirant de l'article DNS over TLS with pfSense, nous proposons ici un guide rapide et en français sur la configuration de vos serveurs DNS sur pfSense et plus particulièrement sur la configuration du DNS sur TLS.

Edit : cet article n'est plus à jour.

Dans ce mini-guide, nous utiliserons les serveurs DNS de Cloudfare, mais ce guide est également applicable avec les serveurs DNS Quad9.

À noter : cet article n'est plus à jour pour pfSense 2.5.x. Une mise à jour de cet article est à paraître prochainement.

À noter : dans ce guide nous travaillerons avec le mode "DNS resolver" actif et le mode transfert (DNS Query Forwarding) doit être désactivé puisque notre configuration va créer sa propre zone de transfert. Il s'agit de la configuration par défaut de pfSense.

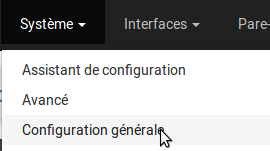

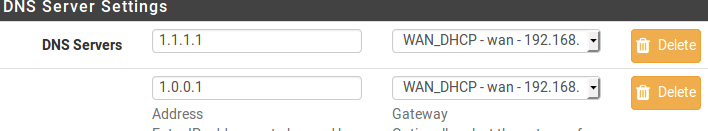

1. Utiliser les serveurs DNS Cloudfare (ou Quad9)

La première étape consiste à configurer pfSense pour qu'il utilise les serveurs DNS de Cloudfare. Pour cela, se rendre dans le menu System > General Setup (ou Système > Configuration générale si votre interface est en français) :

Les serveurs DNS à configurer sont :

Exemple de résultat obtenu :

Cliquer sur le bouton Save (ou Sauvegarder) en bas de page pour enregistrer les modifications.

Si nous avions souhaité utiliser les serveurs DNS de Quad9, les serveurs DNS à configurer auraient été les suivants :

2. Activer DNS sur TLS

Il nous reste à configurer pfSense pour lui dire de contacter ces serveurs DNS sur TLS.

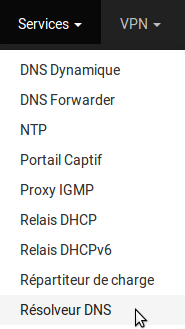

Pour cela, se rendre dans le menu Services > DNS Resolver (ou Services > Résolveur DNS) :

Dans l'onglet General Settings (Paramètres généraux), descendre jusqu'à la zone "Custom options" (il faut cliquer sur le bouton "Display Custom Options" pour l'afficher).

Dans cette zone de texte, copier-coller la configuration suivante :

server:

forward-zone:

name: "."

forward-ssl-upstream: yes

forward-addr: 1.1.1.1@853

forward-addr: 1.0.0.1@853

Pour utiliser les serveurs DNS de Quad9 à la place de ceux de Cloudfare, il suffit d'adapter la valeur des lignes forward-addr. La configuration serait alors :

server:

forward-zone:

name: "."

forward-ssl-upstream: yes

forward-addr: 9.9.9.9@853

forward-addr: 149.112.112.112@853

Exemple de résultat obtenu :

Cliquer sur Save (Enregistrer) pour sauvegarder les modifications. Puis appliquer les changements en cliquant sur "Apply Changes" (Appliquer les modifications).

La configuration est terminée !

Pour aller plus loin

[pfSense] Configurer un dual-WAN (plusieurs connexions Internet)

[pfSense] Configurer un cluster de 2 pfSense redondants (failover)

[pfSense] Monter un accès OpenVPN site-à-site

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : DNSpfSensesécuritéTLS

Tags de l'article : DNSpfSensesécuritéTLS

fail2ban est un outil d'analyse de journaux (log) dont l'objectif premier est de détecter des tentatives d'intrusion ou de connexions infructueuses sur un service et de bannir les adresses IP à l'origine de ces tentatives d'intrusions.

Mais est-ce vraiment utile d'implémenter ce logiciel (ou un logiciel similaire) sur son serveur GNU/Linux ? Et dans quels cas est-ce utile ou inutile ?

Nous répondrons à ces questions dans cet article, ou du tout moins, nous donnerons notre point de vue sur fail2ban en nous basant sur notre expérience de la sécurisation de serveurs et en partageant un retour d'expérience quant à l'implémentation de fail2ban.

fail2ban, est-ce bien utile ?

Non, fail2ban n'est pas utile ; fail2ban est absolument indispensable.

Soyons parfaitement clair, il nous paraît totalement inconcevable d'avoir un serveur GNU/Linux hébergeant un service accessible sur le réseau (que ce soit un réseau public comme Internet ou privé comme un réseau local) sans que ne soit implémenté fail2ban ou un outil similaire.

À partir du moment où votre serveur est allumé et connecté à un réseau, il devient de facto une cible d'attaques ; qu'il soit connecté à Internet ou non, et que vous en ayez conscience ou non.

Le premier type d'attaque que l'on rencontre le plus fréquemment est la tentative d'intrusion par force brute (brute-force). Ces attaques peuvent cibler un serveur SSH, un CMS Wordpress, un service Asterisk, etc. fail2ban protège efficacement contre ce type d'attaque en identifiant les tentatives de connexions infructueuses et en bloquant (via iptables, par exemple) les adresses IP à l'origine de ces tentatives d'intrusions.

Le second type d'attaque est la tentative de déni de service. fail2ban peut protéger couramment contre ce type d'attaque en identifiant rapidement les adresses IP à l'origine de trop nombreuses requêtes.

Pas convaincu de la nécessité de fail2ban ? Partage d'un retour d'expérience

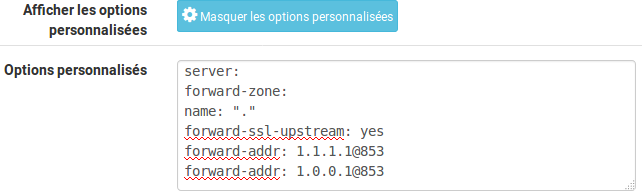

Pour se convaincre de l'utilité d'implémenter un service comme fail2ban, nous avons réalisé l'expérience suivante : nous avons configuré fail2ban sur trois serveurs hébergeant les services suivants :

- serveur 1 : SSH (port 22) et Asterisk (port 5060)

- serveur 2 : SSH (port 22) et Apache (port 80)

- serveur 3 : SSH (port 22) et Apache (port 443)

Nous avons mesuré le nombre de tentatives d'intrusions sur le port SSH sur chacun de ces serveurs et nous sommes demandés si le fait d'avoir d'autres services en écoute avait une incidence sur ce nombre.

Dans le cadre de ce test, nous avons configuré fail2ban pour superviser uniquement le port SSH et bannir les adresses IP faisant 3 tentatives de connexions infructueuses en moins de 10 minutes. La durée de bannissement a été défini à 15 jours. Le test a duré 15 jours. Ainsi, au cours de ces 15 jours, nous sommes certains de ne pas avoir banni plusieurs fois la même adresse IP.

Le graphique ci-dessous présente en bleu l'évolution heure par heure du nombre d'adresses IP bannies pour les trois serveurs ; la courbe rouge représente la courbe de tendance au démarrage de la mesure (attention à l'échelle) :

1° constat : au bout de 15 jours, chaque serveur a banni plus de 6 000 adresses IP uniques !

2° constat : la progression est continue au cours des 5 à 8 premiers jours, avant de commencer à décliner par la suite.

3° constat : le serveur hébergeant un service Asterisk est nettement plus attaqué que ceux hébergeant un serveur Apache (+30% d'attaques environ)

4° constat : le serveur hébergeant un service Asterisk a banni plus de 3 000 adresses IP les 3 premiers jours, tandis que les deux autres serveurs en ont banni environ 1 750 sur les 3 premiers jours ; soit +70% d'attaques environ sur le serveur Asterisk lors des 3 premiers jours.

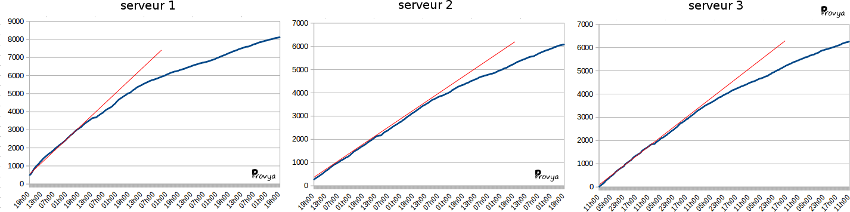

Le graphique ci-dessous présente en bleu le nombre d'adresses IP bannies heure par heure ; la courbe rouge représente la courbe de tendance (attention à l'échelle) :

1° constat : le nombre de tentatives d'intrusions baisse clairement au fil du temps ; la plus forte baisse étant constatée sur le serveur 1 (SSH + Asterisk), qui était le serveur enregistrant le plus d'attaques. Le serveur 2 (SSH + Apache) est celui qui a la tendance la plus stable.

2° constat : sur les 15 jours, il y a eu en moyenne 21 tentatives d'intrusion par heure sur le serveur 1 (SSH + Asterisk), 16 sur le serveur 2 (SSH + Apache) et 17 sur le serveur 3 (SSH + Apache). La valeur médiane pour les serveurs 2 et 3 est équivalente à leur moyenne à moins d'un point près (valeur médiane à 16 pour tous les deux) ; pour le serveur 1, la valeur médiane est de 18.

3° constat : il y a plus de tentatives d'intrusions la nuit (créneau 20h - 08h), que le jour (créneau 08h - 20h) ; 35 % en moyenne.

4° constat : nous n'avons pas vu d'augmentation significative du nombre d'attaques durant le week-end. De notre point de vue et de notre expérience, un serveur qui essuie une attaque par force-brute durant le week-end (à partir du vendredi soir, bien souvent...) a généralement déjà été testé de manière beaucoup moins virulente durant la semaine ; dans le cadre de ce test, notre script bannissant directement pour 15 jours, cela empêche l'attaquant d'effectuer un repérage en semaine avant de lancer une attaque durant le week-end.

Conclusion : fail2ban, c'est indispensable !

Il est extrêmement simple d'installer fail2ban sur n'importe quel serveur GNU/Linux. Il est inclus dans toutes les distributions.

Debian/Ubuntu/Mint : apt-get install fail2ban

CentOS/RedHat : yum install fail2ban (s'il ne trouve pas le paquet fail2ban, le faire précéder d'un yum install epel-release)

Dès qu'il est installé, il est immédiatement opérationnel pour le port SSH.

fail2ban incorpore un nombre important de règles prédéfinies pour énormément de logiciel, ce qui facilite grandement sa mise en œuvre.

Il ne vous reste plus qu'à le personnaliser pour mettre vos adresses IP en withelist par exemple ou pour modifier la durée du bannissement.

Il existe de nombreux tutos sur Internet pour chaque service que vous souhaiterez superviser par fail2ban.

fail2ban est également indispensable pour les serveurs internes (non-accessibles depuis Internet) car vous n'êtes pas à l'abri d'une personne mal-intentionnée ou qu'un ordinateur de votre réseau local soit infecté par un bot ou un ver informatique.

À noter que vous pouvez configurer fail2ban pour qu'il vous envoie un e-mail dès qu'il détecte un nombre important de tentatives d'intrusions. Nous recommandons l'utilisation de cette option d'alerte par e-mail pour les serveurs accessibles uniquement en interne.

À noter : si votre fail2ban est amené à bloquer un très grand nombre d'adresses IP, alors l'hébergeur Octopuce propose de coupler fail2ban à IPset plutôt que iptables. Vous pouvez lire leur article : IPSET & filtrages des attaques sur les serveurs. Ils partagent le code source de leurs scripts sur leur espace GitHub.

Et vous, utilisez-vous fail2ban ?

Dans l'article [Asterisk] Sécuriser efficacement et simplement son serveur avec iptables et fail2ban, nous présentons comment sécuriser simplement et efficacement un serveur Asterisk avec un peu de bon sens, fail2ban et iptables.

Pour aller plus loin

[Asterisk] Sécuriser efficacement et simplement son serveur avec iptables et fail2ban

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : linuxsécurité

Tags de l'article : linuxsécurité

pfSense peut être utilisé pour servir de point d'accès Wi-Fi. Ainsi, c'est pfSense qui diffuse le réseau Wi-Fi, qui gère sa sécurité et ses modalités d'accès et qui filtre le trafic.

Dans cet article, nous détaillerons comment configurer un point d'accès Wi-Fi sur pfSense.

Il faut que la carte Wi-Fi de votre pfSense soit pleinement supportée. Nous ne détaillerons pas dans cet article comment bien choisir sa carte Wi-Fi pour pfSense. Si ce sujet vous intéresse, nous vous invitons à lire notre article complet [pfSense] Comment bien choisir sa carte Wi-Fi.

Attention : plusieurs utilisateurs rapportent des instabilités du Wi-Fi depuis la dernière version de pfSense (2.4.5-RELEASE-p1). Aussi, pour le moment, nous ne recommandons pas d'utiliser pfSense comme point d'accès Wifi pour les nouveaux déploiements ou en environnement professionnel.

1. Créons une interface sans-fil

Nous commençons par créer une interface sans-fil, que nous associerons ensuite à une interface logique que nous pourrons configurer. Si cette notion d'interface logique, virtuelle ou physique n'est pas claire pour vous, nous vous invitons à relire notre article détaillé : [pfSense] Comprendre la gestion des interfaces réseaux.

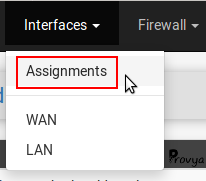

Se rendre dans le menu Interfaces > Assignments :

Puis se rendre dans le sous-menu Wireless :

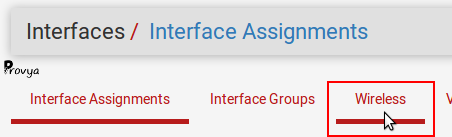

Nous cliquons sur l'icône "+ Add" située sur la droite de la page.

Nous choisissons notre carte Wi-Fi depuis le menu déroulant "Parent Interface" (ath0, par exemple), le mode et remplissons si nous le souhaitons une description

Pour le mode, 3 choix nous sont proposés :

- Infrastructure (BSS) : permet de se connecter à un réseau Wi-Fi existant ;

- Ad-Hoc (IBSS) : permet de se connecter à un Wi-Fi existant en mode point-à-point ;

- Access Point : permet de créer et diffuser un nouveau point d'accès Wi-Fi.

Dans notre cas, nous choisissons le mode "Access Point".

Exemple de résultat obtenu :

Nous cliquons sur l'icône "Save" pour sauvegarder nos changements.

Cette interface sans-fil va pouvoir être associée à une interface logique afin d'être configurée.

2. Configurons l'interface Wi-Fi

Nous retournons dans le sous-menu Interface Assignments, nous choisissons notre interface sans-fil dans le menu "Available network ports:" et cliquons sur le bouton "+ Add" associé :

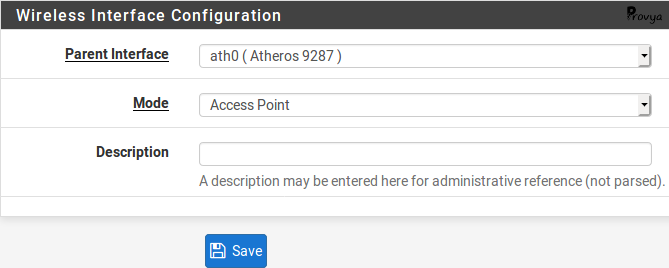

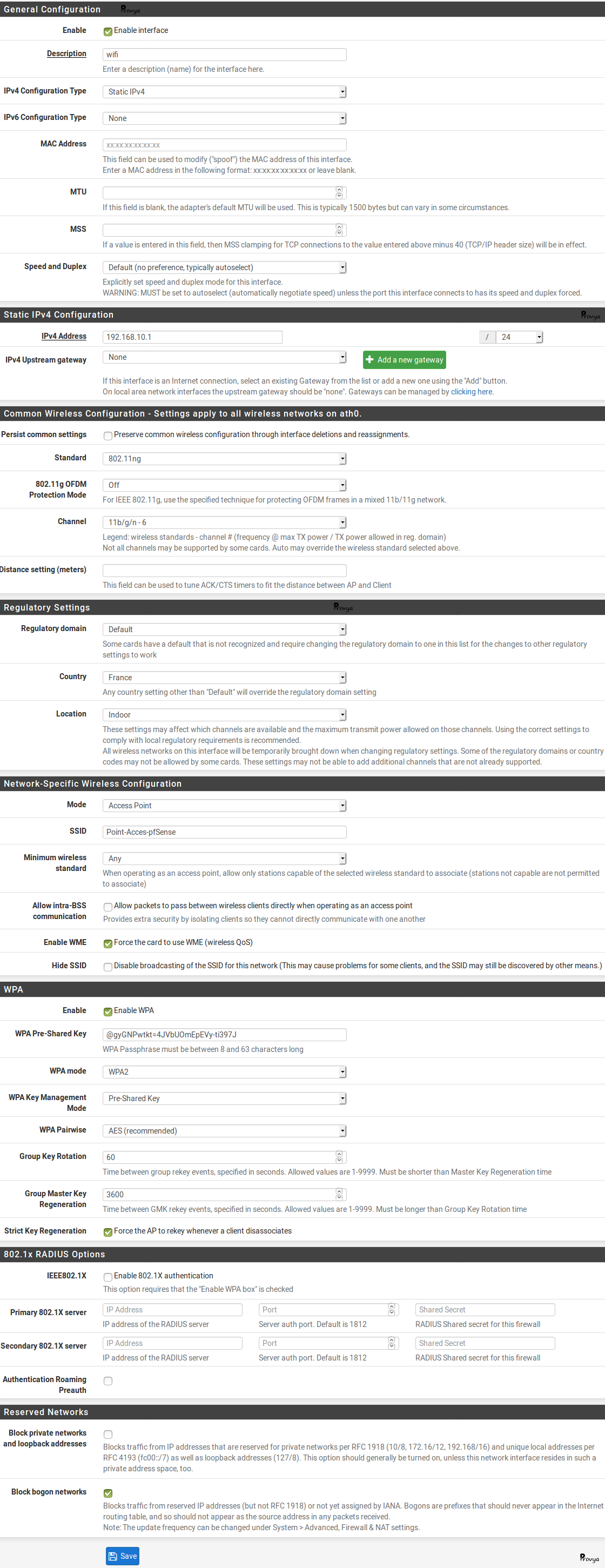

Puis nous cliquons sur notre nouvelle interface afin de la configurer. Les principaux paramètres à personnaliser sont les suivants :

- Enable : cocher cette case pour activer l'interface, bien-sûr.

- Description : le nom de notre interface. Nous choisissons tout simplement "wifi".

- IPv4 Configuration Type : la configuration IPv4 à appliquer sur cette interface. Les choix parlent d'eux-mêmes. Nous choisissons "Static IPv4" pour donner à cette interface une adresse IP statique.

- IPv6 Configuration Type : la configuration IPv6 à appliquer sur cette interface. Dans notre cas, nous ne travaillerons pas avec IPv6, nous choisissons donc "None".

- MAC Address : ce champ est à compléter si l'on souhaite modifier l'adresse MAC de notre carte Wi-Fi. Ce ne sera pas notre cas ici, nous laissons donc ce champ vide.

- MTU : permet de personnaliser la valeur du MTU, qui correspond à la taille maximale d'un paquet pouvant être transmis en une seule fois sans être fragmenté. Dans notre cas, nous laissons ce champ vide afin de garder la valeur par défaut, soit 1 500 octets.

- MSS : permet de personnaliser la taille du MSS pour les connexions TCP. Si vous décidez de personnaliser cette valeur, pfSense la diminuera automatiquement de 40 octets (ce qui correspond à la taille de l'en-tête TCP/IP). Dans notre cas, nous laissons ce champ vide afin de garder la valeur par défaut.

- Speed and Duplex : permet de définir la vitesse de fonctionnement de l'interface. Le menu déroulant présente toutes les configurations supportées par votre carte Wi-Fi. Nous restons sur le choix par défaut.

- IPv4 Address : l'adresse IPv4 de notre interface Wi-Fi

- IPv4 Upstream gateway : nous laissons la valeur à None.

- Persist common settings : cocher cette case permet de conserver les configurations effectuées même lorsque l'interface logique est supprimée. Nous laissons cette case décochée.

- Standard : la déclinaison du standard 802.11 avec lequel nous souhaitons travailler. Les choix proposés dépendent de votre carte Wi-Fi. Dans notre cas, nous choisissons 802.11 ng.

- Channel : le canal Wi-Fi qui sera utilisé par pfSense. Il est recommandé d'opter pour le 1, le 6 ou le 11. Dans notre cas, nous choisissons le 6.

- Mode : nous choisissons "Access Point".

- SSID : l'identifiant de notre réseau Wi-Fi. Vous pouvez choisir ce que vous souhaitez. Dans notre exemple, nous l'avons nommé Point-Acces-pfSense.

- Enable WME : cocher cette case.

- WAP - Enable : cocher cette case.

- WPA mode : pour des raisons de sécurité, choisir WPA 2 exclusivement.

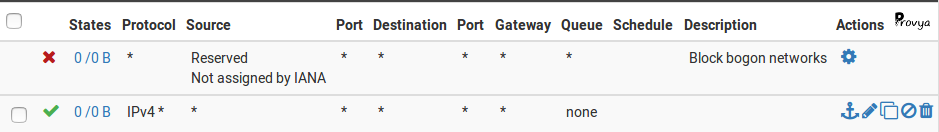

Exemple de résultat obtenu :

La configuration de l'interface est terminée. Il nous reste à activer le service DHCP et autoriser les flux réseau.

3. Activons le serveur DHCP

Se rendre dans le menu Services > DHCP Server et configurer le serveur DHCP pour l'interface wifi.

Les options à configurer son assez parlantes, il ne paraît pas pertinent de les détailler ici.

Si vous avez besoin d'assistance pour la configuration de votre serveur DHCP, vous pouvez vous appuyer sur notre article complet : [pfSense] Configurer son serveur DHCP.

4. Créons une règle de firewall

Par défaut, tout le trafic est systématiquement bloqué sur chaque interface de pfSense (sauf l'interface LAN où une règle d'autorisation est créée automatiquement par pfSense).

Pour autoriser le trafic, se rendre dans le menu Firewall > Rules, puis sur l'onglet du nom de l'interface que nous venons de créer ("wifi", dans notre cas).

L'ajout d'une règle se fait depuis l'un des 2 boutons "Add".

Si vous ne souhaitez appliquer aucun filtrage spécifique, alors, lors de la création de votre règle, modifiez la valeur de "Protocol" et indiquez "any". Sauvegardez, puis cliquez sur le bouton "Apply changes".

À noter : nous ne recommandons pas de ne configurer aucun filtrage.

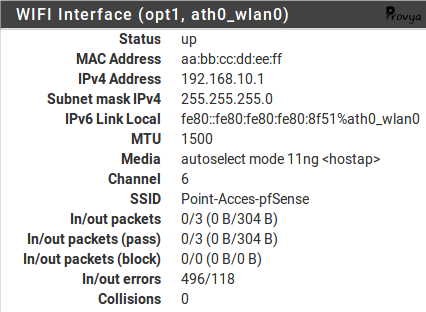

Exemple de résultat obtenu :

Votre réseau Wi-Fi est maintenant prêt et fonctionnel !

5. Debug / Dépannage

Vérifier l'état de son interface Wi-Fi

Se rendre dans le menu Interfaces > Status. Vous pourrez visualiser l'état de toutes les interfaces de pfSense. Exemple de résultat obtenu pour notre interface Wi-Fi :

On constate que l'interface est bien up et qu'elle diffuse le SSID "Point-Acces-pfSense".

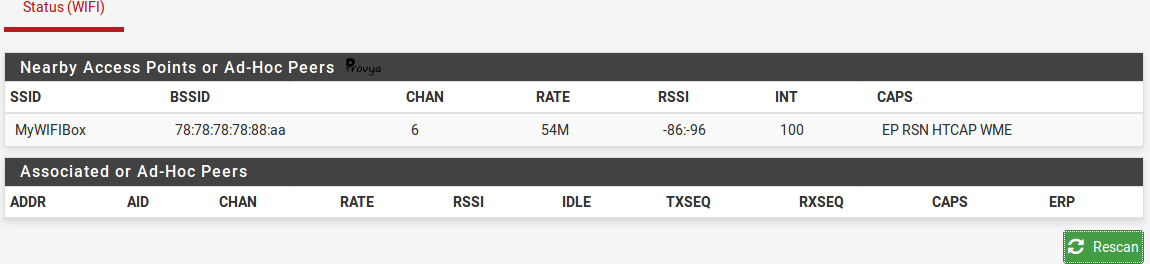

Voir les autres réseaux Wi-Fi à proximité

Se rendre dans le menu Status > Wireless. Si aucun point d'accès n'est listé, cliquez sur le bouton Rescan. Vous pourrez alors visualiser la liste des autres points d'accès disponibles :

Pour terminer, si vous souhaitez approfondir le sujet sur la configuration du Wi-Fi sur pfSense, vous pouvez consulter la documentation officielle Netgate (en anglais) : https://docs.netgate.com/pfsense/en/latest/wireless/index.html

Pour aller plus loin

[pfSense] Comment bien choisir sa carte Wi-Fi

[pfSense] Comprendre la gestion des interfaces réseaux

[pfSense] Configurer son serveur DHCP

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : pfSenseWi-Fi

Tags de l'article : pfSenseWi-Fi

Il est important de maintenir à jour sa version d'Asterisk en production.

Si Asterisk a été installé depuis les dépôts d'une distribution, la mise à jour se fait via les mises à jour classiques de la distribution (apt-get update/upgrade ou équivalent).

En revanche, si Asterisk a été installé directement depuis les sources téléchargées sur le site asterisk.org, nous devons faire les mises à jour manuellement.

Nous détaillerons ici la procédure pour une mise à jour de version mineure au sein d'une branche (ex : mise à jour d'Asterisk 11.10.2 vers 11.14.1), mais pas la procédure pour une mise à jour vers une version majeure d'une branche à l'autre (ex : mise à jour d'Asterisk 11.10.2 vers 13.0.1).

Dans notre cas, nous prendrons l'exemple d'une mise à jour d'Asterisk 11.10.2 vers 11.14.1.

Les étapes de la mise à jour

Comme pour toute mise à jour, nous procédons en 3 étapes :

- Sauvegarde de la configuration : permettra un retour-arrière rapide en cas de problème

- Mise à jour du serveur Asterisk

- Sauvegarde de la configuration après la mise à jour : permet de bénéficier d'une sauvegarde à jour de la configuration en cas de panne ultérieure

Sauvegarder ses fichiers de configuration Asterisk

Les répertoires à sauvegarder sont les suivants :

- /etc/asterisk : le répertoire de configuration d'Asterisk

- /var/spool/asterisk/voicemail/ : le répertoire des messageries vocales d'Asterisk

- /var/lib/asterisk/sounds/ : le répertoire contenant les fichiers sons

Si les CDR sont stockés sous forme de fichier csv, il faut aussi en faire une sauvegarde :

/var/log/asterisk/cdr-csv/ : répertoire contenant les CDR au format CSV

Si les CDR sont stockés en base de données, il faut faire un dump de la base.

Par exemple, dans notre cas, les CDR sont stockés dans une base MySQL nommée "asteriskcdr" et nous souhaitons faire une sauvegarde que nous stockons dans le fichier "/sauvegarde/asterisk.sql" :

mysqldump -u root -p -r/sauvegarde/asterisk.sql asteriskcdr

Toutes nos sauvegardes étant faites, nous pouvons maintenant mettre à jour sereinement notre version d'Asterisk.

Connaître la dernière version d'Asterisk

La liste des versions d'Asterisk à jour se trouve à l'URL suivante : http://www.asterisk.org/downloads/asterisk/all-asterisk-versions

D'une façon générale, la dernière version d'Asterisk d'une branche (dans notre cas, nous travaillons avec la 11) se trouve toujours à l'URL suivante :

http://downloads.asterisk.org/pub/telephony/asterisk/asterisk-11-current.tar.gz => pour la 11

http://downloads.asterisk.org/pub/telephony/asterisk/asterisk-13-current.tar.gz => pour la 13

...

Télécharger la dernière version d'Asterisk

On se place dans le dossier /usr/src :

cd /usr/src

On télécharge la dernière version :

wget http://downloads.asterisk.org/pub/telephony/asterisk/asterisk-11-current.tar.gz

On décompresse :

tar -zxvf asterisk-11-current.tar.gz

Cela crée un nouveau dossier portant le numéro de la dernière version téléchargée (ex : asterisk-11.14.1).

On se déplace dans le dossier qui vient d'être créé :

cd asterisk-11.14.1

Mettre à jour sa version d'Asterisk

Les étapes sont les mêmes que pour l'installation d'une nouvelle version d'Asterisk :

./configure

make menuselect

make

make install

Nous ne détaillons pas ces étapes : ce sont exactement les mêmes que celles suivies lors de l'installation ; elles sont donc a fortiori déjà connues.

Il ne reste plus qu'à vérifier le bon fonctionnement de son service Asterisk ; par exemple, en se connectant à la console et en passant un appel !

Enfin, nous pensons à refaire une sauvegarde des fichiers de configuration d'Asterisk suite à la mise à jour.

Pour aller plus loin

[Asterisk] Les commandes utiles pour Asterisk

[Asterisk] Connaître son nombre d'appels simultanés

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : asteriskmettre à jour asteriskupgrade

Tags de l'article : asteriskmettre à jour asteriskupgrade

Il arrive parfois que l'on se connecte à Internet derrière une connexion non-sûre (wifi public), filtrant le contenu (proxy) ou très restrictive et n'autorisant guère plus que les ports 80 (http) et le 443 (https).

Dans ces cas-là, une solution s'impose pour pouvoir surfer en toute liberté : le tunnel SSH !

Nous allons voir comment monter un tunnel SSH vers un serveur accessible par Internet. Ce serveur nous servira de porte de sortie vers un Internet non-bridé.

Principe de fonctionnement

Le principe de fonctionnement est le suivant :

Nous ouvrons depuis notre ordinateur un tunnel SSH vers un serveur de confiance. Puis, nous redirigeons nos flux réseau vers ce tunnel SSH qui nous servira de passerelle de sortie.

Afin d'être le plus efficace possible, nous utiliserons un serveur disposant d'un port SSH en écoute sur le port 443.

Mettre en écoute son serveur SSH sur le port 443

Par défaut, un serveur SSH écoute sur le port TCP 22. Ce qui peut poser problème si l'on se trouve derrière une connexion Internet n'autorisant pas le trafic sur ce port.

Le port TCP 443 (HTTPS) étant très rarement filtré, nous allons faire écouter notre serveur SSH sur ce port.

Pour cela, nous modifions le fichier de configuration de notre serveur OpenSSH (pour Debian/Ubuntu) :

myserver# vim /etc/ssh/sshd_config

Nous recherchons les lignes suivantes :

# What ports, IPs and protocols we listen for

Port 22

Et nous y ajoutons la ligne indiquant à OpenSSH d'être en écoute sur le port 443 :

Port 443

Ce qui nous donne, une fois la modification saisie, les trois lignes suivantes :

# What ports, IPs and protocols we listen for

Port 22

Port 443

Enfin, nous effectuons un rechargement de la configuration du serveur SSH :

myserver# /etc/init.d/ssh reload

/!\ Attention /!\ : si nous avons également un serveur Apache qui tourne sur le même serveur, nous devons d'abord nous assurer qu'il n'est pas déjà en écoute sur le port 443.

D'une façon générale, pour vérifier simplement si un port TCP est en écoute sur un serveur, un petit coup de telnet suffit :

telnet mon-serveur-cible mon-port-cible

Ce qui, dans notre cas, donne :

telnet myserver.mydomain.tld 443

Si notre serveur est en écoute, nous obtiendrons un message du type :

Trying myserver.mydomain.tld...

Connected to myserver.mydomain.tld.

Escape character is '^]'.

Si notre serveur n'est pas en écoute, nous obtiendrons alors un message du type :

Trying myserver.mydomain.tld...

telnet: Unable to connect to remote host: Connection refused

À ce stade, nous disposons d'un serveur SSH en écoute sur le port TCP 443. Il ne nous reste plus qu'à monter notre tunnel !

Monter le tunnel SSH - Solution Windows

Nous commençons par télécharger Putty.

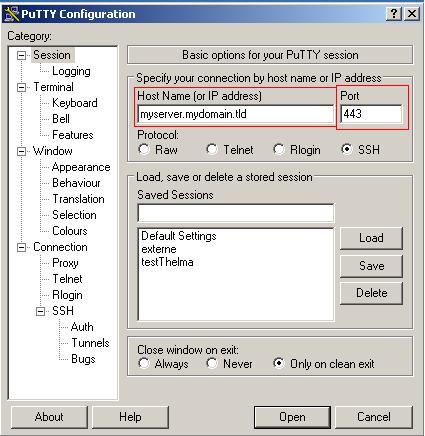

Nous lançons le logiciel, puis, dans l'onglet session, nous renseignons les champs "Host name" et "Port" correspondant à notre serveur SSH :

Ensuite, nous nous rendons dans l'onglet SSH > Connection > Tunnels.

Dans le champ "Source port", nous saisissons 1234, et nous choisissons les options "Dynamic" et "Auto", puis nous cliquons sur le bouton "Add" :

Il nous reste à cliquer sur "Open", ce qui lance une connexion classique sur notre serveur distant.

Si vous êtes derrière un proxy

Si nous nous trouvons derrière un proxy (en entreprise, par exemple), il nous faut renseigner les informations du proxy au niveau des paramètres de Putty. Ça se passe dans Connection > Proxy.

Il reste à choisir le type de proxy (généralement HTTP), renseigner l'URL du proxy et le port d'écoute (souvent le 8080).

Si un username & password sont nécessaires pour l'accès au proxy, nous renseignons ces éléments sur cette même page :

Notre tunnel SSH est prêt. Il nous reste à rediriger nos flux vers ce tunnel.

Monter le tunnel SSH - Solution Linux

Sous GNU/Linux, la mise en place du tunnel se résume en une seule ligne de commande :

ssh -D port-local nomutilisateur@nomhôte -p port-distant

Soit, par exemple :

ssh -D 1234 root@myserver.mydomain.tld -p 443

Notre tunnel SSH est prêt.

Et pour éviter les timeout, nous pouvons ajouter une option de keep alive (option "ServerAliveInterval" avec sa valeur à préciser en seconde) :

ssh -o ServerAliveInterval=2 -D 1234 root@myserver.mydomain.tld -p 443

Il nous reste à rediriger nos flux vers ce tunnel.

Rediriger ses flux réseaux à travers le tunnel VPN

Notre tunnel SSH est monté. Nous souhaitons dorénavant l'utiliser pour rediriger nos flux à travers ce tunnel.

Pour cela, nous utiliserons ce tunnel SSH comme un proxy. C'est d'ailleurs la raison pour laquelle nous avons configuré un port d'écoute local (le port 1234).

Ainsi, pour utiliser ce proxy, nous devons configurer nos logiciels avec les informations suivantes :

- adresse du serveur proxy : localhost (ou 127.0.0.1)

- port du serveur proxy : 1234

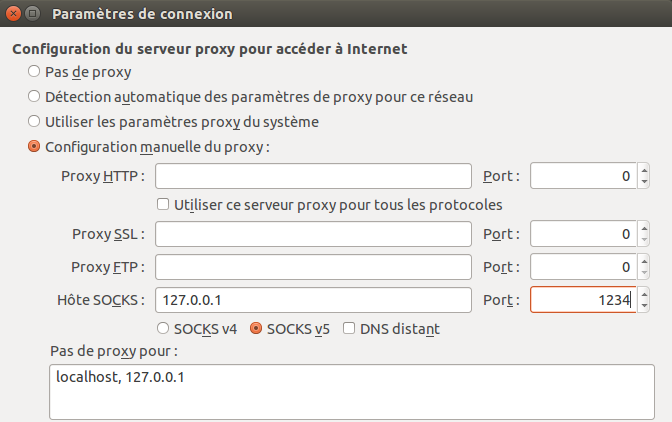

Exemple pour Firefox :

Se rendre dans Édition > Préférences > Avancé > Réseau (ou Outils > Options > Avancé > Réseau)

Cliquer sur le bouton "Paramètres...", puis choisir "Configuration manuelle du proxy" et renseigner les paramètres comme suit :

Type : SOCKS5

URL : 127.0.0.1

Port : 1234

Voilà !

Pour aller plus loin

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : SSHtunnel SSHVPN

Tags de l'article : SSHtunnel SSHVPN

Nous décrivons succinctement dans cet article l'installation et la configuration du service postifx.

Le but de cet article n'est pas de rentrer dans le détail, mais de servir de pense-bête.

Dans notre cas, nous travaillons sur un serveur Ubuntu ou Debian hébergé chez OVH.

Les étapes pour l'installation et la configuration d'un serveur postfix sont les suivantes :

Étape 1 - Installation de postfix

On installe le service postfix :

myserver# apt-get install postfix

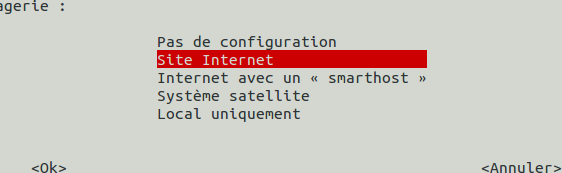

Par simplicité et habitude, pour le choix de la configuration nous sélectionnons "Site Internet" :

Dans le champ "Nom du courrier", nous laissons l'hostname de la machine (proposé par défaut).

Étape 2 - Modification du fichier main.cf

On édite le fichier de configuration principal (/etc/postfix/main.cf) pour y modifier ou ajouter les lignes suivantes :

relayhost = ns0.ovh.net:587 # on précise le serveur relay ainsi que le port d'écoute

smtp_sasl_auth_enable = yes

smtp_sasl_password_maps = hash:/etc/postfix/sasl/sasl_passwd

smtp_sasl_security_options = noanonymous

smtp_generic_maps = hash:/etc/postfix/generic

Forcer l'utilisation d'IPv4 (le cas échéant) :

inet_protocols = ipv4

La valeur de relayhost est évidemment à adapter à la configuration de chacun.

Étape 3 - Création du fichier generic

Pour la translation du courriel, on crée le fichier /etc/postfix/generic et on y place :

utilisateur adresse@email.fr

On crée le hash :

myserver# postmap hash:/etc/postfix/generic

Cette commande crée le fichier generic.db

Étape 4 - Création du fichier sasl_passwd

On crée le fichier /etc/postfix/sasl/sasl_passwd dans lequel nous y stockons les informations de connexion au relai SMTP :

ns0.ovh.net adresse@email.fr:mot_de_passe

Évidemment, le nom de l'hôte est à adapter à la configuration de chacun.

On crée le hash :

myserver# postmap hash:/etc/postfix/sasl/sasl_passwd

Cette commande crée le fichier sasl_passwd.db

Le fichier sasl_passwd contenant les informations de connexion en clair peut être supprimé.

Étape 5 - Reload + test

On recharge la configuration de postfix :

myserver# /etc/init.d/postfix restart

Il reste a essayer d'envoyer un e-mail en ligne de commande (méthode de votre choix).

Pour voir l'état de la file d'attente :

mailq

Elle devrait être vide si l'envoi s'est bien passé.

Pour vider la file d'attente des e-mails :

myserver# /etc/init.d/postfix stop

myserver# postsuper -d ALL

myserver# /etc/init.d/postfix start

That's all folks! :-)

Pour aller plus loin

fail2ban est-ce vraiment utile ? Partage d'expérience

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense

store.provya.fr

Tags de l'article : emaillinuxpostfix

Tags de l'article : emaillinuxpostfix

En cas de problème sur Asterisk, il est pratique de connaître les commandes de base à utiliser pour établir un premier diagnostique.

Nous présentons ici les principales commandes utiles et les explications pour bien les comprendre.

Connexion à la console Asterisk

Nous partons du principe que le service Asterisk tourne en tâche de fond sur nos serveurs.

Pour se connecter à la console Asterisk, la commande est la suivante :

root@asterisk1:~# asterisk -rvvv