OPNsense 22.7 est disponible

03/08/2022 - Aucun commentaire

03/08/2022 - Aucun commentaire

Jeudi 28 juillet 2022 est sortie la dernière version d'OPNsense. La version 22.7, surnommée "Powerful Panther".

Dans cet article, nous faisons le tour des éléments marquants de cette mise à jour.

Les infos clefs en un coup d’œil

Les informations clefs de cette mise à jour sont les suivantes : passage de la version de FreeBSD 13.0 vers la 13.1 ; passage à PHP 8.0 ; passage à Phalcon 5 (phalcon est le framework PHP utilisé par OPNsense) ; amélioration du support des VLAN stacké et d'Intel QuickAssist (QAT) ; amélioration de la protection contre les attaques DDOS ; intégration des nouveaux plugins APCUPSD et du très à la mode CrowdSec.

Il est également à noter qu'il s'agit sûrement de la dernière version d'OPNsense intégrant LibreSSL. Les versions suivantes, à partir de la version 23.1 très sûrement, proposeront uniquement OpenSSL.

Dans la suite de l'article, nous présentons plus en détails les changements et nouveautés.

Amélioration de la gestion de la mémoire-vive

La gestion de la mémoire-vive a été revue. L'objectif est d'éviter une saturation de la mémoire-vive par certains processus.

Le changements notables sont les suivants :

- la partition /tmp MFS peut utiliser dorénavant 50% de la mémoire-vive au maximum ; ce paramètre peut être ajusté si besoin.

- la partition /var MFS devient /var/log MFS and et peut utiliser, elle aussi, 50% de la mémoire-vive au maximum ; ce paramètre peut également être modifié.

- plusieurs améliorations pour éviter que le processus syslog-ng ne soit impacté par le "out of memory kills" (lorsque la mémoire-vive est saturée, intervient le processus “Out-of-memory Killer” ou “OOM-Killer” dont le but est d'éviter le crash du système, ou Kernel Panic, en tuant les processus jugés trop gourmands. Ce sont des mécanismes de protection que l'on retrouve également sur toutes les distributions GNU/Linux).

Gestion des logs

Plusieurs améliorations notables au niveau de la gestion et de l'accès aux fichiers de journalisation (logs) :

- modification du widget (au niveau du tableau de bord) de visualisation des logs afin de lui ajouter un filtre

- prise en charge de la journalisation des règles NTP (Network Time Protocol)

- ajout des logs concernant l'utilisation des alias

Sécurité

Les paramètres de clé Diffie-Hellman considérés comme n'étant pas suffisamment robustes ont été supprimés. C'est une bonne chose d'un point de vue sécurité.

Au niveau de l'IDS/IPS, les règles McAfee qui pointaient vers des liens morts ont été supprimées.

IPsec

Plusieurs légères modifications ou améliorations au niveau de la gestion d'IPsec :

- Ajout du choix "IPv4+6" pour la configuration de la phase 1 pour les IPsec mobiles

- Mise à jour de l'interface d'administration sur les pages des connexions, SPD et SAD afin qu'elles utilisent les API

- Quelques autres ajustement de l'interface sur la page d'état des connexions IPsec

Améliorations diverses

Quelques autres améliorations ou changements notables :

- Amélioration du support de certaines cartes wifi Intel (celles utilisant le driver iwlwifi)

- Amélioration des performances sur les alias de ports

- Amélioration des performances sur la consultation des logs en temps-réel (live view)

- Serveur DHCP : il est maintenant possible de lancer le service DHCP Relay sur les interfaces de type bridge.

- Traduction : retour de l'italien dans la liste des traductions disponibles. L'italien avait été retiré d'OPNsense 22.1 car son niveau de traduction a été jugé trop faible. Les traductions pour d'autres langues ont été mises à jour vers leurs dernières versions disponibles. Il faut encore souligner ici la qualité de la traduction d'OPNsense comparativement à pfSense (qui est, elle, particulièrement mauvaise).

Plugins

Enfin, la liste des plugins mis à jour :

- Le plugin Crowdsec 1.0 fait son apparition

- Les plugins os-nginx et os-postfix ont été mis à jour pour ajouter des paramètres Diffie Hellman manquants.

- Plugin os-tayga : mis à jour vers la version 1.2

- Plugin os-apcupsd : mis à jour vers la version 1.0

D'autres ont été retirés :

- os-tor n'est plus disponible avec LibreSSL à cause d'incompatibilités liées aux dernières versions de Tor.

- os-web-proxy-useracl a été retiré : il n'y avait plus de mise à jour depuis 2017.

- os-boot-delay a également été retiré.

Problèmes connus et points d'attention

Le paramètre Diffie-Hellman a été retiré d'OpenVPN, en application de la RFC 7919. Le seul vrai impact est pour les machines les moins puissantes, sur lesquelles étaient configurées des clés plus petites. Besoin de changer de firewall ? Pensez à notre boutique en ligne ;-)

Le plugin os-dyndns est toujours disponible (il avait été question de le supprimer), mais il pourrait disparaître dans les prochaines versions car il repose sur le paquet ddclient qui ne semble plus mis à jour depuis un certain temps. Donc, finalement rien de changé pour OPNsense 22.7, mais il est possible que le plugin soit supprimé à l'avenir.

Si vous lancez la mise à jour de votre firewall en ligne de commande, le changelog sera dorénavant présenté. Pour le faire défiler, il faut utiliser les flèches directionnelles de son clavier ou appuyer sur "q" pour quitter et retrouver le processus de mise à jour habituel.

Le serveur DHCPv6 sur une interface configurée en mode tracking ("suivre l'interface" sur la version française) requiert que soit définie la plage d'adresses à utiliser (un peu comme son pendant pour une interface configurée avec une adresse IP statique). Aussi, si vous utilisez le mode tracking sur une interface disposant d'un /64 ou inférieur, cela générera une alerte. Il est possible que le service DHCPv6 refuse de se lancer. Dans ce cas, il suffit d'adapter / corriger la configuration et ça devrait résoudre le problème.

Enfin, il est à noter que quatre problèmes ont été remontés et qu'ils ont déjà été corrigés via un patch correctif rapide ("hotfix"). Si vous avez déjà mis à jour votre OPNsense vers la version 22.7, il peut donc être utile de refaire une vérification afin de vous assurer de disposer de ce dernier patch.

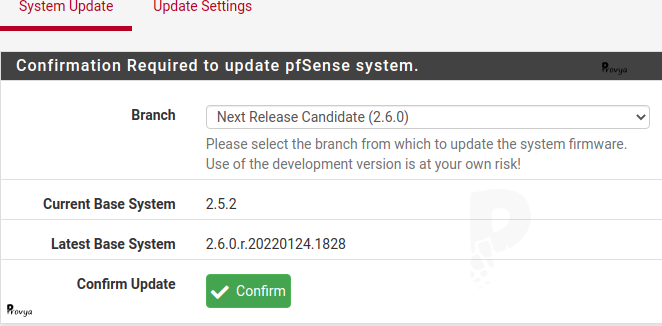

Comme d'habitude, si vous n'avez pas appliqué les dernières mises à jour d'OPNsense, vous devrez d'abord mettre à jour votre OPNsense vers la dernière ancienne version disponible (soit la 22.1.10) avant de pouvoir procéder à la mise à jour vers la nouvelle version (22.7).

Processus de mise à jour

Cette nouvelle version est disponible pour les mises à jour et en téléchargement pour les nouvelles installations.

Pensez à faire une sauvegarde avant de lancer la mise à jour.

Si votre système de fichiers est ZFS, pensez également à créer un point de restauration.

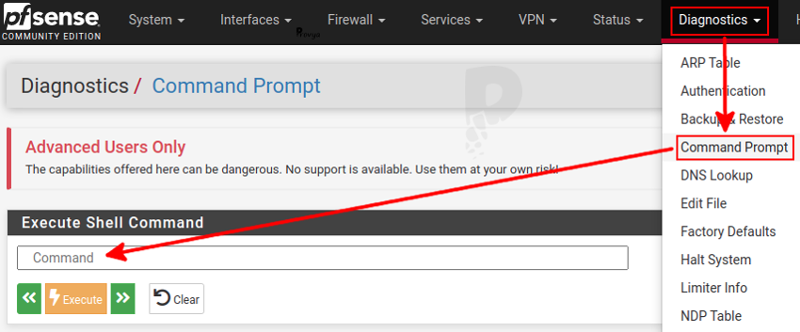

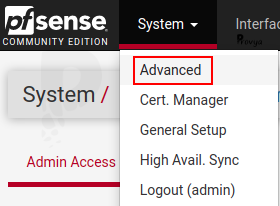

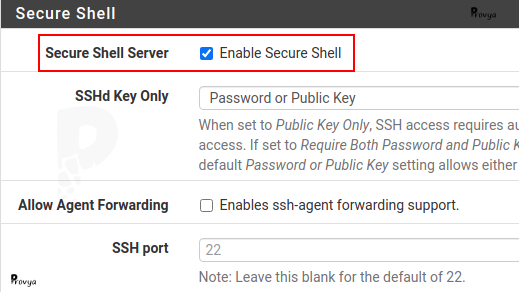

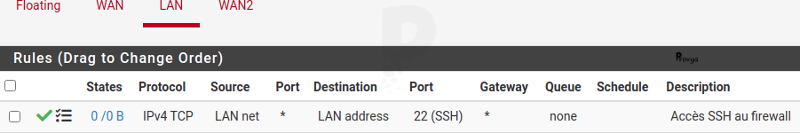

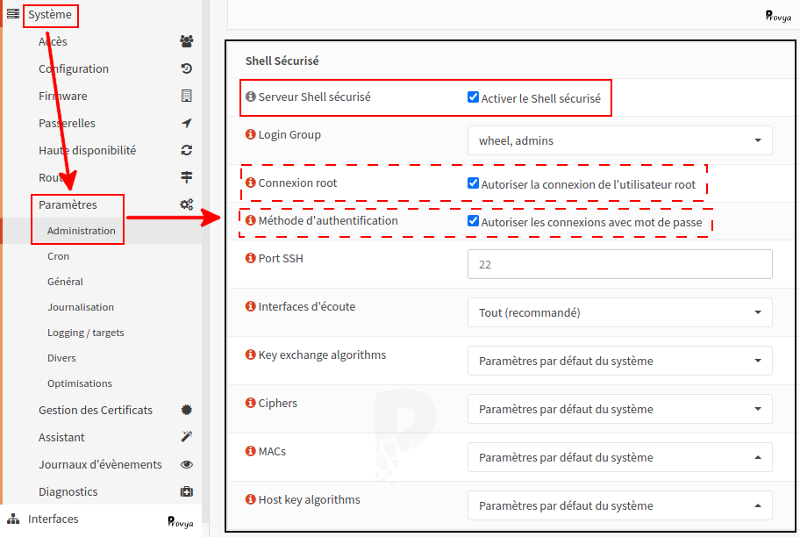

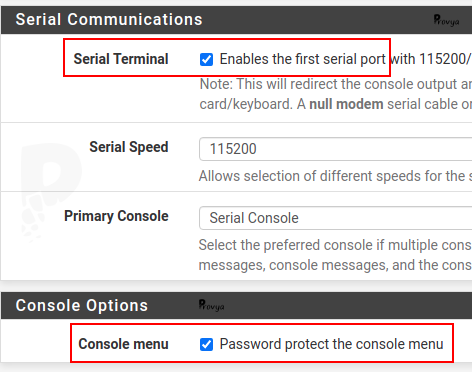

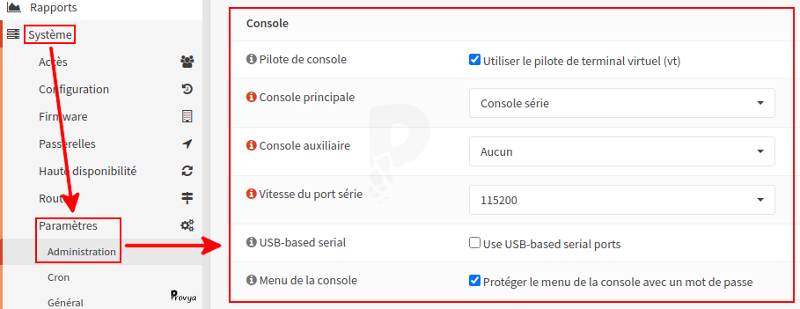

Pour la mise à jour, vous pouvez vous appuyer sur notre tuto écrit pour pfSense, mais facilement adaptable pour OPNsense : [pfSense] Mettre à jour son serveur pfSense.

Enfin, vous pouvez consulter la liste complète des changements en visitant la page suivante : OPNsense 22.7 released [EN]

Pour aller plus loin

[pfSense / OPNsense] Créer un point de restauration pour des mises à jour et des retours arrière en toute sérénité

[pfSense] Mettre à jour son serveur pfSense

Best practices / Recommandations pour la configuration de votre firewall

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez du matériel de qualité ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense